Zero Trust

คือ แนวคิดเรื่องการจัดการ ความปลอดภัยของระบบ Computer เป็นโมเดลความปลอดภัย สถาปัตยกรรมเครือข่าย หรือการเข้าถึงเครือข่าย และบางครั้งเรียกว่าการรักษาความปลอดภัยแบบไร้ขอบเขต อธิบายแนวทางการออกแบบและการใช้งานระบบไอที แนวคิดหลักที่อยู่เบื้องหลังโมเดลความปลอดภัย คือ “อย่าเชื่อถือ ตรวจสอบเสมอ”

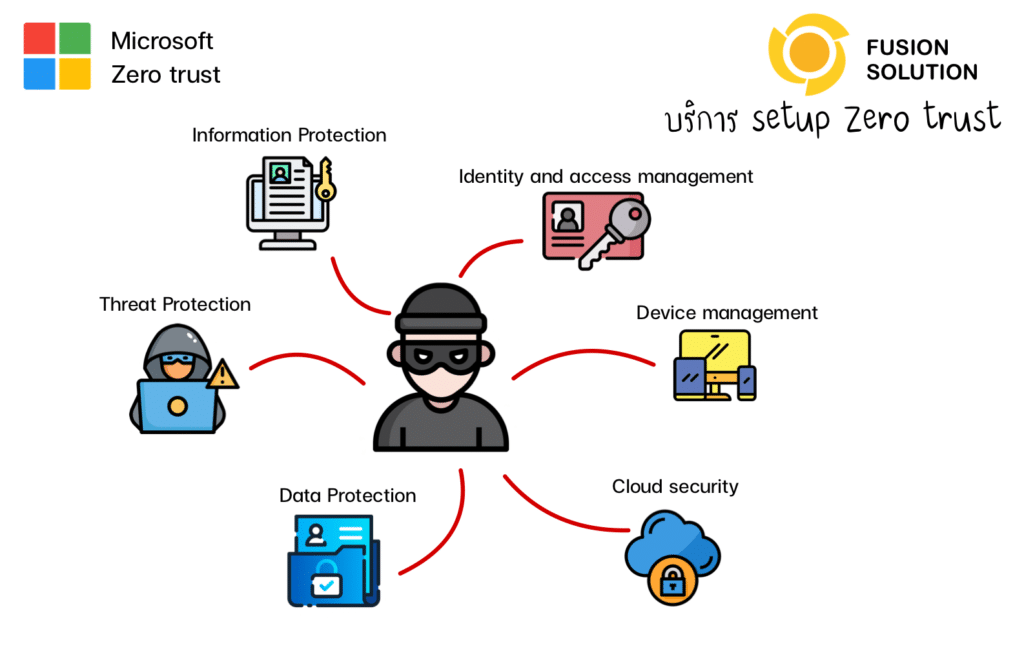

Microsoft Zero Trust เป็นแนวคิดในการรักษาความปลอดภัยของข้อมูลและระบบขององค์กร โดยมีฟังก์ชันหลักๆ ดังนี้

- Identity and Access Management (IAM): การจัดการตัวตนและการเข้าถึงของผู้ใช้

- Device Management: การจัดการอุปกรณ์ที่เชื่อมต่อกับระบบขององค์กร

- Data Protection: การป้องกันข้อมูลจากการถูกเข้าถึงโดยไม่ได้รับอนุญาต

- Threat Protection: การป้องกันและตอบสนองต่อการขโมยข้อมูลและการโจมตีระบบ

- Information Protection: การรักษาความลับและความปลอดภัยของข้อมูล

- Cloud Security: การรักษาความปลอดภัยของระบบคลาวด์และการจัดการความเสี่ยงที่เกี่ยวข้องกับคลาวด์

การทำ Device Management เป็นกระบวนการจัดการอุปกรณ์ที่ใช้ในองค์กร เพื่อให้สามารถควบคุมและรักษาความปลอดภัยของอุปกรณ์ได้อย่างมีประสิทธิภาพ โดยแนวทางการทำ Device Management ที่แนะนำได้แก่

- การตั้งค่าและจัดการอุปกรณ์: การตั้งค่าและจัดการอุปกรณ์เพื่อให้สามารถทำงานได้อย่างมีประสิทธิภาพและปลอดภัย โดยรวมถึงการตั้งค่าการเชื่อมต่อกับเครือข่ายและการตั้งค่าการเข้าถึงแอปพลิเคชันต่างๆ

- การจัดการการอัปเดต: การอัปเดตซอฟต์แวร์และแพทช์เพื่อรักษาความปลอดภัยและประสิทธิภาพของอุปกรณ์

- การจัดการความปลอดภัย: การตรวจสอบและรักษาความปลอดภัยของอุปกรณ์โดยใช้เทคโนโลยีต่างๆ เช่น การตรวจสอบการเข้าถึงและการใช้งานอุปกรณ์

- การจัดการข้อมูล: การจัดการข้อมูลบนอุปกรณ์เพื่อรักษาความปลอดภัยและความเป็นส่วนตัวของข้อมูล

- การจัดการอุปกรณ์ที่สูญหายหรือถูกขโมย: การตั้งค่าและใช้งานเทคโนโลยีที่ช่วยในการตรวจหาอุปกรณ์ที่สูญหายหรือถูกขโมย เช่น การใช้งาน GPS หรือการล็อกอุปกรณ์ที่สูญหายหรือถูกขโมย

- การจัดการการใช้งาน: การตรวจสอบและควบคุมการใช้งานอุปกรณ์เพื่อรักษาความปลอดภัยและประสิทธิภาพของระบบในองค์กร

จอห์น คินเดอร์เวคแห่ง Forrester Research ได้กล่าวถึงคำว่า “Zero Trust” หรือโมเดลความเชื่อถือเป็นศูนย์ครั้งแรกในบทความที่ตีพิมพ์ในปีค.ศ. 2010 โดยเห็นว่า โมเดลการรักษาความปลอดภัยเครือข่ายแบบเดิมไม่สามารถให้การป้องกันที่เพียงพอได้เนื่องจากผู้ดูแลระบบต้องไว้วางใจบุคคลและอุปกรณ์ในจุดต่างๆ ภายในเครือข่าย หากความเชื่อถือนี้ในจุดใดถูกละเมิด เครือข่ายทั้งหมดจะตกอยู่ในความเสี่ยง และเขาได้แนะนำให้ติดตั้งเกตเวย์สำหรับการแบ่งส่วน (Segmentation Gateway) ไว้ในเครือข่าย ซึ่งจะทำให้การป้องกันแบบผสมผสานต่างๆ และมีเอ็นจิ้นทำหน้าที่ส่งแพ็กเก็ตไปป้องกันจุดที่จำเป็นต่างๆ ในเครือข่ายเป็นการแก้ปัญหานี้

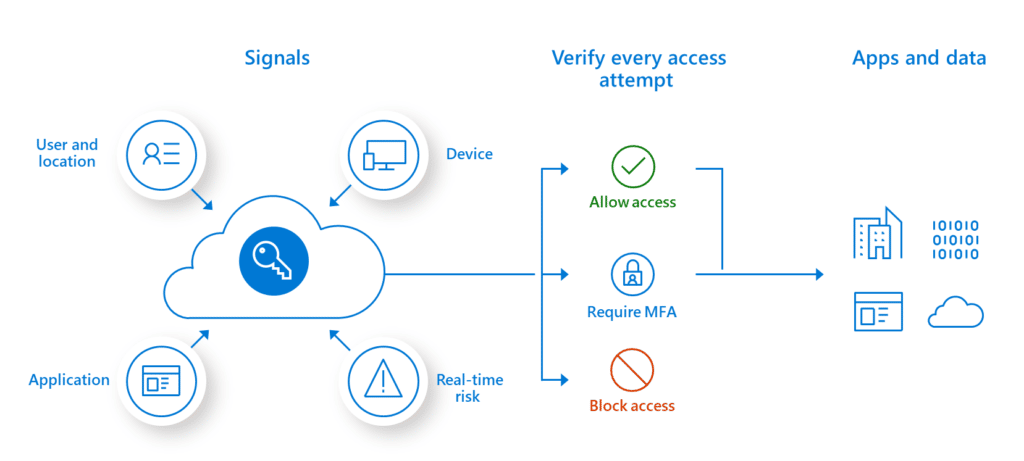

- ตรวจสอบอย่างชัดเจน

กระบวนการดังกล่าวใช้การยืนยันความเป็นตัวตนเอง อาจจะใช้ลายนิ้วมือ การขอรหัส OTP หรือ Authentication application เข้ากุญแจดิจิตอล ต่างๆเหล่านี้เป็นการยืนยันว่าเป็นตัวเราจริงๆ - ให้สิทธิ์การเข้าถึงข้อมูลน้อยที่สุด

แน่นอนว่าด้วยพื้นฐานความไม่เชื่อมั่นว่าระบบมีความปลอดภัยนี่เอง ทำให้ต้องมีการจำกัดการเข้าถึงข้อมูลได้เพียงเท่าที่จำเป็น มีเวลาเข้าถึงข้อมูลที่จำกัดเพื่อให้กลับมายืนยันตัวตนอีกครั้ง - ปลอมตัวเป็น Hacker เข้าระบบตัวเอง

กระบวนการนี้ในหลายบริษัทเทคโนโลยีชั้นนำ มีการให้บุคคลภายนอกแข่งขันกันเพื่อแฮกระบบของตัวเองก็มี เพื่อพยายามตรวจจับหารูรั่วของระบบ ปัจจุบันนี้ในหลายบริษัทนั้นมีแนวทางป้องกันที่รัดกุม แต่การหลุดรั่วของข้อมูลที่เกิดขึ้นในปัจจุบันนั้น เกิดจากการให้สิทธิ์ของ Thrid party ในการเข้ามาซัพพอร์ตระบบ แล้วถูกเจาะระบบมาจากผู้ร่วมพัฒนาซอฟแวร์ภายนอกนั่นเอง

จุดเริ่มต้น รู้จักกับ Azure Active Directory Premium P1

- รองรับการพิสูจน์ตัวตนแบบ Multi-factor Authentication เสริมความแข็งแกร่งในการตรวจสอบผู้ใช้งานก่อนเข้าถึงแอปพลิเคชัน

- Self-service Password Management และ Self Service Group Management สำหรับให้ผู้ใช้สามารถรีเซ็ตรหัสผ่านและบริหารจัดการกลุ่มของตนได้ด้วยตัวเอง

การควบคุมอุปกรณ์ ด้วย Intune

Intune คือ Software Service ด้าน Security สำหรับควบคุมอุปกรณ์และ Application ที่ติดตั้งได้จาก Admin ของบริษัท ช่วยควบคุมให้เป็นไปตาม Policy ของหน่วยงาน ยิ่งรูปแบบการทำงาน ณ. ปัจจุบัน ที่ต้องทำจากที่บ้าน และเป็นอุปกรณ์ที่เป็นของส่วนตัวด้วยปัญหาเรื่อง Security ยิ่งต้องคำนึงถึง เพราะเราจะไม่สามารถรู้ได้เลยว่า เครื่องมือของพนักงานที่ใช้เข้ามาในระบบจะนำปัญหามาให้ระบบภายในหน่วยงานหรือป่าว

- App Management

- Device Management

- Device Configuration OS

Reference

ต้องการคุยกับทาง Technical สามารถ Add Line@Fusionsolution หรือ Scan QR