O365 Security

Azure Active Directory

การจัดการข้อมูลประจำตัวและการเข้าถึงของ Microsoft ช่วยให้ฝ่ายไอทีปกป้องการเข้าถึงแอปพลิเคชันและทรัพยากรผ่านศูนย์ข้อมูลขององค์กรและในระบบคลาวด์ทำให้สามารถตรวจสอบความถูกต้องเพิ่มเติมได้เช่นการรับรองความถูกต้องหลายปัจจัยและนโยบายการเข้าถึงแบบมีเงื่อนไข การตรวจสอบกิจกรรมที่น่าสงสัยผ่านการรายงานความปลอดภัยขั้นสูงการตรวจสอบและการแจ้งเตือนจะช่วยบรรเทาปัญหาด้านความปลอดภัยที่อาจเกิดขึ้น

ประโยชน์ด้านความปลอดภัยของ Azure Active Directory (Azure AD) ได้แก่ ความสามารถในการ:

- สร้างและจัดการข้อมูลประจำตัว สำหรับผู้ใช้แต่ละรายในองค์กร

- ให้การเข้าถึงการลงชื่อเพียงครั้งเดียวไปยังแอปพลิเคชันของคุณรวมถึงแอป SaaS ที่รวมไว้ล่วงหน้าหลายพันรายการ

- เปิดใช้งานความปลอดภัยในการเข้าถึงแอปพลิเคชันโดยบังคับใช้การรับรองความถูกต้องแบบหลายปัจจัย

- จัดเตรียมการเข้าถึงระยะไกลที่ปลอดภัยไปยังเว็บแอปพลิเคชันภายในองค์กรผ่าน Azure AD Application Proxy

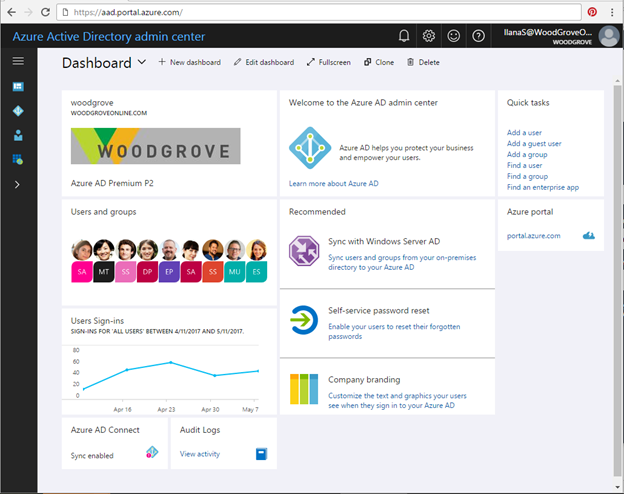

Azure พอร์ทัล Active Directoryสามารถใช้ได้เป็นส่วนหนึ่งของพอร์ทัล Azure จากแดชบอร์ดนี้คุณสามารถดูภาพรวมสถานะขององค์กรของคุณและจัดการไดเร็กทอรีผู้ใช้หรือการเข้าถึงแอปพลิเคชันได้อย่างง่ายดาย

ต่อไปนี้เป็นความสามารถในการจัดการข้อมูลประจำตัว Azure หลัก:

- Single Sign on

- Multi-factor authentication การรับรองความถูกต้องหลายปัจจัย

- การตรวจสอบความปลอดภัยการแจ้งเตือนและรายงานที่ใช้แมชชีนเลิร์นนิง

- ตัวตนของผู้บริโภคและการจัดการการเข้าถึง

- การลงทะเบียนอุปกรณ์

- การจัดการข้อมูลประจำตัวที่มีสิทธิ์

- การป้องกันข้อมูลประจำตัว

Single Sign on

การลงชื่อเพียงครั้งเดียว (SSO)หมายถึงความสามารถในการเข้าถึงแอปพลิเคชันและทรัพยากรทั้งหมดที่คุณต้องใช้ในการทำธุรกิจโดยการลงชื่อเข้าใช้เพียงครั้งเดียว เมื่อลงชื่อเข้าใช้แล้วคุณสามารถเข้าถึงแอปพลิเคชันทั้งหมดที่คุณต้องการโดยไม่จำเป็นต้องตรวจสอบสิทธิ์ (เช่นพิมพ์รหัสผ่าน) อีก

หลายองค์กรพึ่งพาแอปพลิเคชันซอฟต์แวร์เป็นบริการ (SaaS) เช่น Microsoft 365, Box และ Salesforce เพื่อเพิ่มประสิทธิภาพการทำงานของผู้ใช้ ในอดีตเจ้าหน้าที่ไอทีจำเป็นต้องสร้างและอัปเดตบัญชีผู้ใช้ทีละบัญชีในแต่ละแอปพลิเคชัน SaaS และผู้ใช้ต้องจำรหัสผ่านสำหรับแอปพลิเคชัน SaaS แต่ละรายการ

Azure AD ขยาย Active Directory ในสถานที่ไปยังระบบคลาวด์ทำให้ผู้ใช้สามารถใช้บัญชีองค์กรหลักเพื่อไม่เพียง แต่ลงชื่อเข้าใช้อุปกรณ์ที่เข้าร่วมโดเมนและทรัพยากรของ บริษัท เท่านั้น แต่ยังรวมถึงแอปพลิเคชันบนเว็บและ SaaS ทั้งหมดที่จำเป็นสำหรับงานของพวกเขาด้วย

ผู้ใช้ไม่เพียง แต่ไม่ต้องจัดการชุดชื่อผู้ใช้และรหัสผ่านหลายชุดการเข้าถึงแอปพลิเคชันยังสามารถจัดเตรียมหรือยกเลิกการจัดสรรโดยอัตโนมัติตามกลุ่มองค์กรและสถานะในฐานะพนักงาน Azure AD แนะนำการควบคุมความปลอดภัยและการควบคุมการเข้าถึงที่ช่วยให้คุณสามารถจัดการการเข้าถึงของผู้ใช้จากส่วนกลางผ่านแอปพลิเคชัน SaaS

Multi-factor authentication

Azure AD Multi-Factor Authentication (MFA)เป็นวิธีการรับรองความถูกต้องที่ต้องใช้วิธีการตรวจสอบมากกว่าหนึ่งวิธีและเพิ่มการรักษาความปลอดภัยชั้นที่สองที่สำคัญให้กับการลงชื่อเข้าใช้และการทำธุรกรรมของผู้ใช้ MFA ช่วยปกป้องการเข้าถึงข้อมูลและแอปพลิเคชันในขณะที่ตอบสนองความต้องการของผู้ใช้สำหรับกระบวนการลงชื่อเข้าใช้ที่เรียบง่าย มีการตรวจสอบสิทธิ์ที่เข้มงวดผ่านตัวเลือกการยืนยันต่างๆเช่นการโทรข้อความหรือการแจ้งเตือนแอปบนอุปกรณ์เคลื่อนที่หรือรหัสยืนยันและโทเค็น OAuth ของบุคคลที่สาม

การตรวจสอบความปลอดภัยการแจ้งเตือนและรายงานที่ใช้แมชชีนเลิร์นนิง

การตรวจสอบและแจ้งเตือนด้านความปลอดภัยและรายงานที่ใช้แมชชีนเลิร์นนิงซึ่งระบุรูปแบบการเข้าถึงที่ไม่สอดคล้องกันสามารถช่วยคุณปกป้องธุรกิจของคุณได้ คุณสามารถใช้รายงานการเข้าถึงและการใช้งานของ Azure Active Directory เพื่อดูความสมบูรณ์และความปลอดภัยของไดเร็กทอรีองค์กรของคุณ ด้วยข้อมูลนี้ผู้ดูแลระบบไดเรกทอรีจะสามารถระบุได้ดีขึ้นว่าอาจมีความเสี่ยงด้านความปลอดภัยอยู่ที่ใดเพื่อให้สามารถวางแผนลดความเสี่ยงเหล่านั้นได้อย่างเพียงพอ

ใน Azure พอร์ทัลหรือผ่านAzure พอร์ทัล Active Directory , รายงานมีการแบ่งประเภทในรูปแบบต่อไปนี้:

- รายงานความผิดปกติ – มีเหตุการณ์การลงชื่อเข้าใช้ที่เราพบว่าผิดปกติ เป้าหมายของเราคือการแจ้งให้คุณทราบถึงกิจกรรมดังกล่าวและช่วยให้คุณสามารถตัดสินใจได้ว่าเหตุการณ์นั้นน่าสงสัยหรือไม่

- รายงานแอปพลิเคชันแบบรวม – ให้ข้อมูลเชิงลึกเกี่ยวกับวิธีการใช้แอปพลิเคชันระบบคลาวด์ในองค์กรของคุณ Azure Active Directory นำเสนอการทำงานร่วมกับแอปพลิเคชันระบบคลาวด์หลายพันรายการ

- รายงานข้อผิดพลาด – ระบุข้อผิดพลาดที่อาจเกิดขึ้นเมื่อจัดเตรียมบัญชีไปยังแอปพลิเคชันภายนอก

- รายงานเฉพาะผู้ใช้ – แสดงอุปกรณ์และข้อมูลกิจกรรมการลงชื่อเข้าใช้สำหรับผู้ใช้เฉพาะ

- บันทึกกิจกรรม – มีบันทึกเหตุการณ์ที่ตรวจสอบทั้งหมดภายใน 24 ชั่วโมงที่ผ่านมา 7 วันที่ผ่านมาหรือ 30 วันที่ผ่านมาและการเปลี่ยนแปลงกิจกรรมกลุ่มและการรีเซ็ตรหัสผ่านและกิจกรรมการลงทะเบียน

ตัวตนของผู้บริโภคและการจัดการการเข้าถึง

Azure Active Directory B2Cเป็นบริการจัดการข้อมูลประจำตัวที่พร้อมใช้งานทั่วโลกสำหรับแอปพลิเคชันสำหรับผู้บริโภคที่ปรับขนาดเป็นข้อมูลประจำตัวหลายร้อยล้านรายการ สามารถรวมเข้ากับแพลตฟอร์มมือถือและเว็บ ผู้บริโภคของคุณสามารถเข้าสู่ระบบแอปพลิเคชันทั้งหมดของคุณผ่านประสบการณ์ที่ปรับแต่งได้โดยใช้บัญชีโซเชียลที่มีอยู่หรือโดยการสร้างข้อมูลรับรองใหม่

ในอดีตนักพัฒนาแอปพลิเคชันที่ต้องการสมัครและลงชื่อเข้าใช้ผู้บริโภคในแอปพลิเคชันของตนจะเขียนโค้ดของตนเอง และพวกเขาจะใช้ฐานข้อมูลหรือระบบในองค์กรเพื่อจัดเก็บชื่อผู้ใช้และรหัสผ่าน Azure Active Directory B2C ช่วยให้องค์กรของคุณมีวิธีที่ดีกว่าในการรวมการจัดการข้อมูลประจำตัวของผู้บริโภคเข้ากับแอปพลิเคชันด้วยความช่วยเหลือของแพลตฟอร์มที่ปลอดภัยตามมาตรฐานและชุดนโยบายที่ขยายได้จำนวนมาก

เมื่อคุณใช้ Azure Active Directory B2C ผู้บริโภคของคุณสามารถสมัครใช้งานแอปพลิเคชันของคุณโดยใช้บัญชีโซเชียลที่มีอยู่ (Facebook, Google, Amazon, LinkedIn) หรือโดยการสร้างข้อมูลรับรองใหม่ (ที่อยู่อีเมลและรหัสผ่านหรือชื่อผู้ใช้และรหัสผ่าน)

การลงทะเบียนอุปกรณ์

การลงทะเบียนอุปกรณ์ Azure ADเป็นรากฐานสำหรับสถานการณ์การเข้าถึงแบบมีเงื่อนไขตามอุปกรณ์ เมื่อลงทะเบียนอุปกรณ์การลงทะเบียนอุปกรณ์ Azure AD จะทำให้อุปกรณ์มีข้อมูลประจำตัวที่ใช้ในการรับรองความถูกต้องของอุปกรณ์เมื่อผู้ใช้ลงชื่อเข้าใช้อุปกรณ์ที่ได้รับการพิสูจน์ตัวตนและแอตทริบิวต์ของอุปกรณ์จะสามารถใช้เพื่อบังคับใช้นโยบายการเข้าถึงแบบมีเงื่อนไขสำหรับ แอปพลิเคชันที่โฮสต์ในระบบคลาวด์และในองค์กร

เมื่อรวมกับโซลูชันการจัดการอุปกรณ์เคลื่อนที่ (MDM)เช่น Intune แอตทริบิวต์ของอุปกรณ์ใน Azure Active Directory จะได้รับการอัปเดตด้วยข้อมูลเพิ่มเติมเกี่ยวกับอุปกรณ์ สิ่งนี้ช่วยให้คุณสร้างกฎการเข้าถึงตามเงื่อนไขที่บังคับใช้การเข้าถึงจากอุปกรณ์เพื่อให้เป็นไปตามมาตรฐานด้านความปลอดภัยและการปฏิบัติตามข้อกำหนดของคุณ

การจัดการข้อมูลประจำตัวที่มีสิทธิ์

Azure Active Directory (AD) Privileged Identity Managementช่วยให้คุณจัดการควบคุมและตรวจสอบข้อมูลประจำตัวที่มีสิทธิพิเศษของคุณและเข้าถึงทรัพยากรใน Azure AD ตลอดจนบริการออนไลน์อื่น ๆ ของ Microsoft เช่น Microsoft 365 หรือ Microsoft Intune

บางครั้งผู้ใช้จำเป็นต้องดำเนินการที่มีสิทธิพิเศษในทรัพยากร Azure หรือ Microsoft 365 หรือแอป SaaS อื่น ๆ ซึ่งมักหมายความว่าองค์กรต้องให้สิทธิ์การเข้าถึงแบบถาวรใน Azure AD นี่เป็นความเสี่ยงด้านความปลอดภัยที่เพิ่มขึ้นสำหรับทรัพยากรที่โฮสต์บนคลาวด์เนื่องจากองค์กรไม่สามารถตรวจสอบสิ่งที่ผู้ใช้เหล่านั้นทำด้วยสิทธิ์ผู้ดูแลระบบได้อย่างเพียงพอ นอกจากนี้หากบัญชีผู้ใช้ที่มีสิทธิ์การเข้าถึงถูกบุกรุกการละเมิดอาจส่งผลกระทบต่อความปลอดภัยของระบบคลาวด์โดยรวม Azure AD Privileged Identity Management ช่วยแก้ไขความเสี่ยงนี้

Azure AD Privileged Identity Management ช่วยให้คุณ:

- ดูว่าผู้ใช้รายใดเป็นผู้ดูแลระบบ Azure AD

- เปิดใช้งานการเข้าถึงระดับผู้ดูแลระบบตามความต้องการ “ทันเวลา” สำหรับ Microsoft Online Services เช่น Microsoft 365 และ Intune

- รับรายงานเกี่ยวกับประวัติการเข้าถึงของผู้ดูแลระบบและการเปลี่ยนแปลงการมอบหมายผู้ดูแลระบบ

- รับการแจ้งเตือนเกี่ยวกับการเข้าถึงบทบาทที่มีสิทธิพิเศษ

การป้องกันข้อมูลประจำตัว

Azure AD Identity Protectionเป็นบริการรักษาความปลอดภัยที่ให้มุมมองรวมในการตรวจจับความเสี่ยงและช่องโหว่ที่อาจเกิดขึ้นซึ่งส่งผลกระทบต่อตัวตนขององค์กรของคุณ การป้องกันข้อมูลประจำตัวใช้ความสามารถในการตรวจจับความผิดปกติของ Azure Active Directory ที่มีอยู่ (พร้อมใช้งานผ่านรายงานกิจกรรมที่ผิดปกติของ Azure AD) และแนะนำประเภทการตรวจจับความเสี่ยงใหม่ที่สามารถตรวจจับความผิดปกติได้แบบเรียลไทม์

การเข้าถึงทรัพยากรที่ปลอดภัย

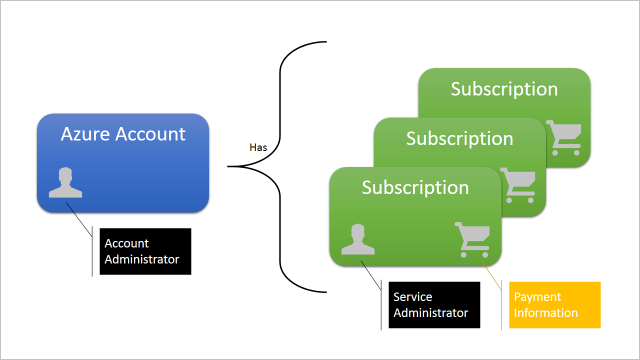

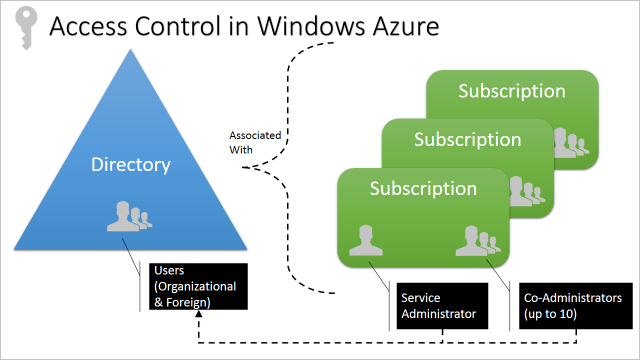

การควบคุมการเข้าถึงใน Azure เริ่มต้นจากมุมมองการเรียกเก็บเงิน เจ้าของบัญชี Azure ที่เข้าถึงได้โดยไปที่Azure Account Centerคือ Account Administrator (AA) การสมัครสมาชิกเป็นคอนเทนเนอร์สำหรับการเรียกเก็บเงิน แต่ยังทำหน้าที่เป็นขอบเขตด้านความปลอดภัย: การสมัครสมาชิกแต่ละรายการมีผู้ดูแลระบบบริการ (SA) ที่สามารถเพิ่มลบและแก้ไขทรัพยากร Azure ในการสมัครใช้งานนั้นได้โดยใช้พอร์ทัล Azure SA เริ่มต้นของการสมัครสมาชิกใหม่คือ AA แต่ AA สามารถเปลี่ยน SA ได้ใน Azure Account Center

การสมัครสมาชิกยังมีการเชื่อมโยงกับไดเร็กทอรี ไดเร็กทอรีกำหนดกลุ่มผู้ใช้ ผู้ใช้เหล่านี้อาจเป็นผู้ใช้จากที่ทำงานหรือโรงเรียนที่สร้างไดเร็กทอรีหรืออาจเป็นผู้ใช้ภายนอก (นั่นคือบัญชี Microsoft) การสมัครสมาชิกสามารถเข้าถึงได้โดยส่วนย่อยของผู้ใช้ไดเร็กทอรีที่ได้รับมอบหมายให้เป็น Service Administrator (SA) หรือ Co-Administrator (CA) ข้อยกเว้นประการเดียวคือด้วยเหตุผลเดิมบัญชี Microsoft (เดิมคือ Windows Live ID) สามารถกำหนดเป็น SA หรือ CA ได้โดยไม่ต้องอยู่ในไดเรกทอรี

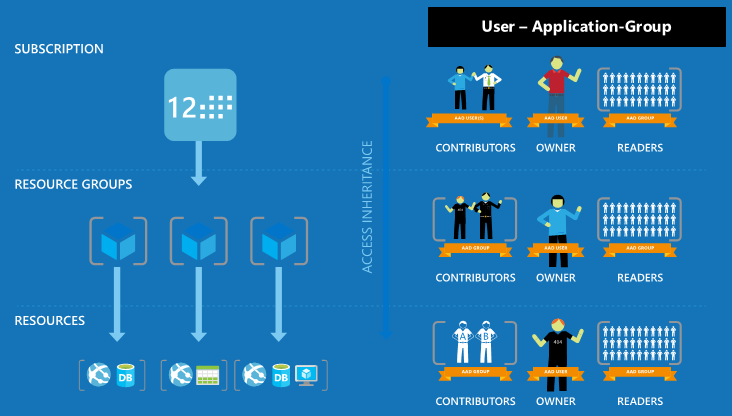

บริษัท ที่เน้นการรักษาความปลอดภัยควรให้ความสำคัญกับการให้สิทธิ์แก่พนักงานตามที่ต้องการ การอนุญาตมากเกินไปอาจเปิดเผยบัญชีต่อผู้โจมตี การอนุญาตน้อยเกินไปหมายความว่าพนักงานไม่สามารถทำงานได้อย่างมีประสิทธิภาพ การควบคุมการเข้าถึงตามบทบาทของ Azure (Azure RBAC)ช่วยแก้ไขปัญหานี้โดยนำเสนอการจัดการการเข้าถึงแบบละเอียดสำหรับ Azure

การใช้ Azure RBAC คุณสามารถแบ่งแยกหน้าที่ภายในทีมของคุณและให้สิทธิ์การเข้าถึงเฉพาะผู้ใช้ที่พวกเขาต้องการในการปฏิบัติงาน แทนที่จะให้สิทธิ์แบบไม่ จำกัด แก่ทุกคนในการสมัครใช้งาน Azure หรือทรัพยากรของคุณคุณสามารถอนุญาตเฉพาะการกระทำบางอย่าง ตัวอย่างเช่นใช้ Azure RBAC เพื่อให้พนักงานคนหนึ่งจัดการเครื่องเสมือนในการสมัครใช้งานในขณะที่อีกคนสามารถจัดการฐานข้อมูล SQL ภายในการสมัครใช้งานเดียวกันได้

ความปลอดภัยของข้อมูลและการเข้ารหัส

O365 Security หนึ่งในกุญแจสำคัญในการปกป้องข้อมูลในระบบคลาวด์คือการพิจารณาสถานะที่เป็นไปได้ที่ข้อมูลของคุณอาจเกิดขึ้นและสิ่งที่สามารถควบคุมได้สำหรับสถานะนั้น สำหรับการรักษาความปลอดภัยข้อมูล Azure และแนวทางปฏิบัติที่ดีที่สุดในการเข้ารหัสคำแนะนำจะเป็นไปตามสถานะของข้อมูลต่อไปนี้

- ที่เหลือ: ซึ่งรวมถึงวัตถุจัดเก็บข้อมูลคอนเทนเนอร์และประเภททั้งหมดที่มีอยู่บนสื่อทางกายภาพไม่ว่าจะเป็นแม่เหล็กหรือออปติคัลดิสก์

- ระหว่างการขนส่ง: เมื่อมีการถ่ายโอนข้อมูลระหว่างส่วนประกอบสถานที่หรือโปรแกรมเช่นผ่านเครือข่ายข้ามบัสบริการ (จากในองค์กรไปยังระบบคลาวด์และในทางกลับกันรวมถึงการเชื่อมต่อแบบไฮบริดเช่น ExpressRoute) หรือระหว่างการป้อนข้อมูล / กระบวนการเอาท์พุทมันคิดว่าอยู่ในการเคลื่อนไหว

การเข้ารหัสในขณะพัก

การเข้ารหัสในส่วนที่เหลือจะกล่าวถึงในรายละเอียดในAzure การเข้ารหัสข้อมูลส่วนที่เหลือ

การเข้ารหัสระหว่างการส่ง

การปกป้องข้อมูลระหว่างการขนส่งควรเป็นส่วนสำคัญของกลยุทธ์การปกป้องข้อมูลของคุณ เนื่องจากข้อมูลมีการเคลื่อนย้ายไปมาจากหลายตำแหน่งคำแนะนำทั่วไปคือคุณต้องใช้โปรโตคอล SSL / TLS เพื่อแลกเปลี่ยนข้อมูลระหว่างสถานที่ต่างๆ ในบางสถานการณ์คุณอาจต้องการแยกช่องทางการสื่อสารทั้งหมดระหว่างโครงสร้างพื้นฐานภายในองค์กรและระบบคลาวด์โดยใช้เครือข่ายส่วนตัวเสมือน (VPN)

สำหรับข้อมูลที่เคลื่อนย้ายระหว่างโครงสร้างพื้นฐานในองค์กรของคุณและ Azure คุณควรพิจารณาการป้องกันที่เหมาะสมเช่น HTTPS หรือ VPN

สำหรับองค์กรที่จำเป็นต้องเข้าถึงที่ปลอดภัยจากเวิร์คสเตชั่หลายตั้งอยู่ในสถานที่ที่จะ Azure ใช้Azure ไซต์ไปยังเว็บไซต์ VPN

สำหรับองค์กรที่จำเป็นต้องเข้าถึงที่ปลอดภัยจากเวิร์กสเตชันหนึ่งตั้งอยู่ในสถานที่ที่จะ Azure ใช้Point-to-Site VPN

ขนาดใหญ่ชุดข้อมูลที่สามารถเคลื่อนย้ายในช่วงความเร็วสูงโดยเฉพาะการเชื่อมโยง WAN เช่นExpressRoute หากคุณเลือกใช้ ExpressRoute คุณยังสามารถเข้ารหัสข้อมูลที่ระดับแอปพลิเคชันโดยใช้SSL / TLSหรือโปรโตคอลอื่น ๆ เพื่อเพิ่มการป้องกัน

หากคุณกำลังโต้ตอบกับ Azure Storage ผ่าน Azure Portal ธุรกรรมทั้งหมดจะเกิดขึ้นผ่าน HTTPS การจัดเก็บ REST APIผ่าน HTTPS นอกจากนี้ยังสามารถนำมาใช้ในการโต้ตอบกับAzure การจัดเก็บข้อมูลและฐานข้อมูล SQL Azure

องค์กรที่ล้มเหลวในการปกป้องข้อมูลในระหว่างการขนส่งจะอ่อนแอมากขึ้นสำหรับคน-in-the-กลางการโจมตี , การดักฟังและหักหลังเซสชั่น การโจมตีเหล่านี้อาจเป็นขั้นตอนแรกในการเข้าถึงข้อมูลที่เป็นความลับ

คุณสามารถเรียนรู้เพิ่มเติมเกี่ยวกับตัวเลือก Azure VPN โดยการอ่านบทความการวางแผนและการออกแบบสำหรับ VPN เกตเวย์

บังคับใช้การเข้ารหัสข้อมูลระดับไฟล์

Azure RMSใช้นโยบายการเข้ารหัสข้อมูลประจำตัวและการอนุญาตเพื่อช่วยรักษาความปลอดภัยไฟล์และอีเมลของคุณ Azure RMS ทำงานได้กับอุปกรณ์หลายเครื่อง – โทรศัพท์แท็บเล็ตและพีซีโดยปกป้องทั้งภายในองค์กรของคุณและภายนอกองค์กรของคุณ ความสามารถนี้เป็นไปได้เนื่องจาก Azure RMS เพิ่มระดับการป้องกันที่ยังคงอยู่กับข้อมูลแม้ว่าจะออกจากขอบเขตขององค์กรของคุณก็ตาม

เมื่อคุณใช้ Azure RMS เพื่อปกป้องไฟล์ของคุณคุณกำลังใช้การเข้ารหัสมาตรฐานอุตสาหกรรมพร้อมการสนับสนุนFIPS 140-2อย่างเต็มที่ เมื่อคุณใช้ Azure RMS เพื่อการปกป้องข้อมูลคุณจะมั่นใจได้ว่าการป้องกันจะยังคงอยู่กับไฟล์แม้ว่าจะถูกคัดลอกไปยังที่เก็บข้อมูลที่ไม่ได้อยู่ภายใต้การควบคุมของไอทีก็ตามเช่นบริการที่เก็บข้อมูลบนคลาวด์ สิ่งเดียวกันนี้เกิดขึ้นกับไฟล์ที่แชร์ผ่านอีเมลไฟล์ได้รับการป้องกันเป็นไฟล์แนบไปกับข้อความอีเมลพร้อมคำแนะนำวิธีการเปิดไฟล์แนบที่มีการป้องกัน เมื่อวางแผนการนำ Azure RMS มาใช้เราขอแนะนำสิ่งต่อไปนี้:

- ติดตั้งRMS การแชร์แอพพลิเค แอปนี้ทำงานร่วมกับแอปพลิเคชัน Office โดยการติดตั้ง Add-in ของ Office เพื่อให้ผู้ใช้สามารถป้องกันไฟล์ได้โดยตรง

- กำหนดค่าแอปพลิเคชันและบริการเพื่อรองรับ Azure RMS

- สร้างเทมเพลตแบบกำหนดเองที่แสดงถึงความต้องการทางธุรกิจของคุณ ตัวอย่างเช่นเทมเพลตสำหรับข้อมูลลับสุดยอดที่ควรใช้ในอีเมลที่เกี่ยวข้องกับความลับสุดยอดทั้งหมด

องค์กรที่มีความอ่อนแอในการจัดประเภทข้อมูลและการป้องกันไฟล์อาจเสี่ยงต่อการรั่วไหลของข้อมูล หากไม่มีการป้องกันไฟล์อย่างเหมาะสมองค์กรจะไม่สามารถรับข้อมูลเชิงลึกทางธุรกิจตรวจสอบการละเมิดและป้องกันการเข้าถึงไฟล์ที่เป็นอันตรายได้

Contact Fusion Click