Data Loss Prevention (DLP): การปกป้องข้อมูลสำคัญจากการสูญหาย

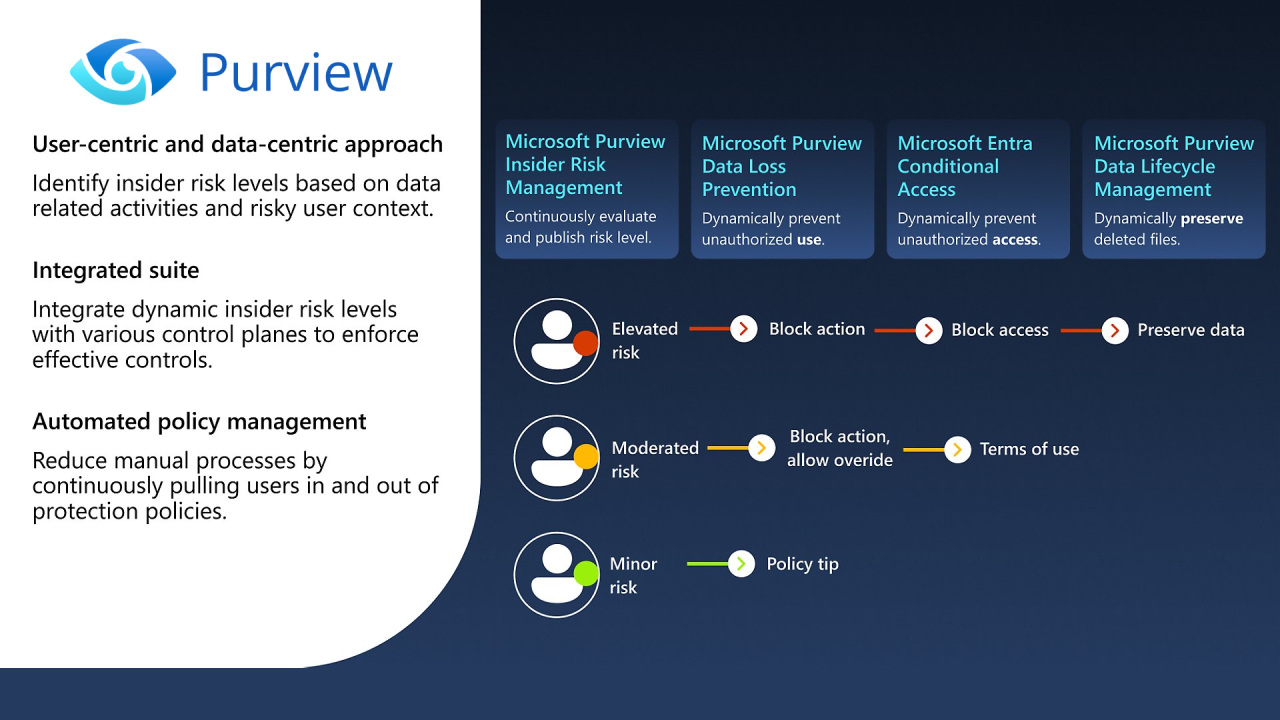

ในยุคที่ขับเคลื่อนด้วยข้อมูล การปกป้องข้อมูลสำคัญเป็นสิ่งจำเป็นมากกว่าที่เคย องค์กรต่าง ๆ ต้องเผชิญกับความเสี่ยงที่เพิ่มขึ้นจากการรั่วไหลของข้อมูล ภัยคุกคามภายในองค์กร และการไม่ปฏิบัติตามข้อกำหนดด้านกฎระเบียบ Microsoft Purview ได้ออกแบบระบบการป้องกันและวิเคราะห์ข้อมูลด้วย prevention DLP analytics ที่ทันสมัย ช่วยให้องค์กรสามารถติดตาม ปกป้อง และบริหารจัดการข้อมูลสำคัญในบริการ Microsoft 365 ได้อย่างมีประสิทธิภาพ

บทความนี้จะพาคุณไปรู้จักกับการทำงานของ Microsoft Purview พร้อมเจาะลึกความสามารถสำคัญ และวิธีที่ช่วยให้องค์กรตรวจจับและป้องกันการสูญหายของข้อมูลได้อย่างมีประสิทธิผล

อะไรคือ Microsoft Purview DLP Analytics?

Microsoft Purview DLP (Data Loss Prevention) analytics เป็นโซลูชันศูนย์กลางที่ช่วยให้องค์กรตรวจจับพฤติกรรมเสี่ยง วิเคราะห์ความเป็นไปได้ในการรั่วไหลของข้อมูล และปรับปรุงนโยบาย DLP ให้เหมาะสม ด้วย Microsoft Purview ธุรกิจสามารถติดตามการใช้งานข้อมูลสำคัญใน Exchange Online, SharePoint Online, OneDrive, Teams และบริการอื่น ๆ ได้จากแดชบอร์ดเดียว

เครื่องมือนี้มอบข้อมูลเชิงลึกเกี่ยวกับวิธีการใช้งานและการแชร์ข้อมูลสำคัญ ช่วยให้ทีมรักษาความปลอดภัยสามารถตัดสินใจปกป้องข้อมูลได้อย่างมีประสิทธิภาพ

คุณสมบัติเด่นของ Microsoft Purview DLP Analytics

1. แดชบอร์ดข้อมูลเชิงลึกแบบศูนย์กลาง

- ดูภาพรวมเหตุการณ์ DLP การตรวจจับนโยบาย และกิจกรรมเกี่ยวกับข้อมูลทั่วทั้งองค์กร

- วิเคราะห์แนวโน้มการละเมิดนโยบายและเข้าใจพฤติกรรมผู้ใช้งาน

2. รายงานเหตุการณ์เชิงลึก

- รายงานรายละเอียดของเหตุการณ์ พร้อมข้อมูลประกอบ เช่น ประเภทของข้อมูลสำคัญ ตำแหน่งที่เกิดเหตุการณ์ และการดำเนินการที่ระบบทำ (เช่น การบล็อก อนุมัติ หรือการยกเว้น)

- ตรวจสอบเหตุการณ์เชิงลึกในแต่ละกรณีได้อย่างละเอียด

3. การตั้งค่านโยบาย DLP ที่ปรับแต่งได้

- สร้างและปรับแต่งนโยบาย DLP ให้สอดคล้องกับข้อกำหนดหรือความต้องการของธุรกิจ

- ใช้แม่แบบสำเร็จรูปสำหรับข้อกำหนดต่าง ๆ เช่น GDPR, HIPAA, และ PCI-DSS

4. คำแนะนำจาก AI อัจฉริยะ

- รวมการทำงานกับ Copilot เพื่อแนะนำการปรับแต่งนโยบายโดยใช้ AI

- รับข้อมูลเชิงลึกเพื่อช่วยลด false positive และเพิ่มประสิทธิภาพของนโยบาย

5. การแจ้งเตือนและการแก้ไขปัญหาแบบเรียลไทม์

- รับการแจ้งเตือนเมื่อมีการละเมิดนโยบายหรือกิจกรรมที่ผิดปกติเกิดขึ้นทันที

- กำหนดกระบวนการอัตโนมัติ เช่น การบล็อก หรือเข้ารหัสข้อมูลสำคัญทันที

ประโยชน์ของ Prevention DLP Analytics ใน Microsoft Purview

ประโยชน์ | รายละเอียด |

เพิ่มการมองเห็นข้อมูล | ดูภาพรวมการจัดการข้อมูลสำคัญในบริการคลาวด์ทั้งหมดได้อย่างครบถ้วน |

การปกป้องข้อมูลเชิงรุก | ตรวจจับการรั่วไหลของข้อมูลก่อนที่จะนำไปสู่เหตุการณ์ด้านความปลอดภัยที่ร้ายแรง |

รองรับการปฏิบัติตามข้อกำหนด | ช่วยให้องค์กรปฏิบัติตามข้อกำหนดด้านการปกป้องข้อมูลได้ง่ายขึ้นด้วยแพ็กนโยบายที่มีให้ |

ลดความเสี่ยงจากภัยคุกคามภายใน | ตรวจจับและลดความเสี่ยงจากพฤติกรรมเสี่ยงภายในองค์กร |

ตัดสินใจแม่นยำด้วย AI | ใช้ AI ช่วยปรับแต่งนโยบายให้มีความแม่นยำและประสิทธิภาพสูงขึ้น |

ตัวอย่างการใช้งานจริง

องค์กรด้านสุขภาพข้ามชาติใช้ Microsoft Purview เพื่อตรวจสอบการแชร์ข้อมูลผู้ป่วยภายใน Microsoft Teams และ SharePoint Online ด้วยการใช้ข้อมูลเชิงลึกจาก AI และการแก้ไขอัตโนมัติ ทีมรักษาความปลอดภัยสามารถตรวจจับและบล็อกการแชร์ข้อมูลที่ไม่ได้รับอนุญาตได้แบบเรียลไทม์ เพื่อให้มั่นใจว่าสอดคล้องกับข้อกำหนด HIPAA และคุ้มครองความลับของผู้ป่วยอย่างปลอดภัย

การผสานการทำงานของ Prevention DLP Analytics กับ Microsoft 365

Microsoft Purview สามารถผสานการทำงานอย่างไร้รอยต่อกับบริการใน Microsoft 365 Ecosystem ซึ่งครอบคลุมการใช้งานบนบริการสำคัญ เช่น:

- Exchange Online (อีเมล)

- SharePoint Online (เอกสาร)

- OneDrive for Business (ไฟล์)

- Microsoft Teams (แชทและการแชร์ไฟล์)

- Power BI (รายงานและแดชบอร์ด)

ความครอบคลุมนี้ช่วยให้องค์กรสามารถตรวจสอบการใช้งานข้อมูลสำคัญได้ ไม่ว่าข้อมูลจะถูกจัดเก็บหรือแชร์ในรูปแบบใดก็ตาม

ภาพรวมการตั้งค่านโยบาย DLP

คุณมีความยืดหยุ่นในการสร้างและกำหนดค่านโยบาย DLP ได้หลากหลายรูปแบบ คุณสามารถเริ่มจากเทมเพลตที่กำหนดไว้ล่วงหน้า และสร้างนโยบายได้ในไม่กี่คลิก หรือจะออกแบบนโยบายเองตั้งแต่ต้นก็ได้ ไม่ว่าคุณจะเลือกวิธีใด นโยบาย DLP ทุกแบบจะต้องมีข้อมูลพื้นฐานเดียวกันดังนี้

เลือกสิ่งที่คุณต้องการตรวจสอบ – DLP มาพร้อมกับเทมเพลตนโยบายที่กำหนดไว้ล่วงหน้าหลายแบบเพื่อช่วยให้คุณเริ่มต้นได้ง่าย หรือคุณจะสร้างนโยบายแบบกำหนดเองก็ได้

- เทมเพลตนโยบายที่กำหนดไว้ล่วงหน้า เช่น ข้อมูลทางการเงิน ข้อมูลด้านสุขภาพและการแพทย์ ข้อมูลส่วนบุคคล สำหรับประเทศและภูมิภาคต่าง ๆ

- นโยบายแบบกำหนดเองที่ใช้ประเภทข้อมูลสำคัญ (SIT), ป้ายกำกับการเก็บรักษา (Retention Labels) และป้ายกำกับความลับ (Sensitivity Labels)

เลือกขอบเขตของผู้ดูแลระบบ – DLP รองรับการกำหนด Administrative Units ให้กับนโยบาย ผู้ดูแลระบบที่ได้รับมอบหมายให้ดูแล Administrative Unit จะสามารถสร้างและจัดการนโยบายเฉพาะสำหรับผู้ใช้ กลุ่ม กลุ่มแจกจ่าย (Distribution Groups) และบัญชีที่อยู่ในขอบเขตของตนเท่านั้น ดังนั้นนโยบายอาจถูกนำไปใช้กับผู้ใช้และกลุ่มทั้งหมดโดยผู้ดูแลระบบทั่วไป หรือจะถูกจำกัดไว้เฉพาะในแต่ละ Administrative Unit ก็ได้ ดูข้อมูลเพิ่มเติมใน Policy Scoping สำหรับรายละเอียดเฉพาะของ DLP และดู Administrative Units สำหรับข้อมูลรายละเอียดของหน่วยงานใน Microsoft Purview Information Protection

เลือกตำแหน่งที่คุณต้องการให้ DLP ตรวจสอบ – คุณสามารถเลือกตำแหน่งหนึ่งหรือหลายตำแหน่งที่ต้องการให้ DLP ตรวจสอบข้อมูลสำคัญได้ เช่น:

| ตำแหน่ง | การระบุขอบเขต (รวม/ไม่รวม) |

|---|---|

| อีเมล Exchange | กลุ่มแจกจ่าย (Distribution Groups) |

| ไซต์ SharePoint | ไซต์ |

| บัญชี OneDrive | บัญชีหรือกลุ่มแจกจ่าย |

| ข้อความและช่องแชท Teams | บัญชีหรือกลุ่มแจกจ่าย |

| อุปกรณ์ Windows 10, 11, macOS | ผู้ใช้หรือกลุ่ม |

| Microsoft Cloud App Security | อินสแตนซ์ |

| ที่เก็บข้อมูลในองค์กร | เส้นทางไฟล์ (Repository File Path) |

| พื้นที่ทำงาน Fabric และ Power BI | พื้นที่ทำงาน |

| Microsoft 365 Copilot (preview) | บัญชีหรือกลุ่มแจกจ่าย |

เลือกเงื่อนไขที่จะต้องตรงกันก่อนที่นโยบายจะถูกนำไปใช้กับรายการ – คุณสามารถยอมรับเงื่อนไขที่กำหนดไว้ล่วงหน้าหรือกำหนดเงื่อนไขเอง ตัวอย่างเช่น:

- รายการมีข้อมูลสำคัญที่ระบุในบริบทที่กำหนด เช่น มีหมายเลขประกันสังคม 95 รายการถูกส่งไปยังผู้รับภายนอกองค์กร

- รายการมีป้ายกำกับความลับที่กำหนดไว้

- รายการที่มีข้อมูลสำคัญถูกแชร์ทั้งภายในหรือภายนอกองค์กร

เลือกการดำเนินการเมื่อเงื่อนไขของนโยบายตรงกับรายการ – การดำเนินการจะขึ้นอยู่กับตำแหน่งที่เกิดกิจกรรมนั้น ๆ ตัวอย่างเช่น:

- SharePoint / Exchange / OneDrive: บล็อกบุคคลภายนอกองค์กรไม่ให้เข้าถึงเนื้อหา แสดงคำเตือน (Policy Tip) ให้ผู้ใช้ และส่งอีเมลแจ้งเตือนว่าการกระทำนั้นขัดกับนโยบาย DLP

- Teams Chat และ Channel: บล็อกข้อมูลสำคัญไม่ให้แชร์ในแชทหรือช่อง

- อุปกรณ์ Windows 10, Windows 11 และ macOS: บันทึกหรือจำกัดการคัดลอกข้อมูลสำคัญไปยังอุปกรณ์ USB

- แอป Office: แสดงหน้าต่างแจ้งเตือนเมื่อผู้ใช้กระทำพฤติกรรมที่เสี่ยง และสามารถเลือกบล็อก หรือบล็อกแต่ให้สิทธิ์ Override ได้

- ที่เก็บไฟล์ในองค์กร: ย้ายไฟล์จากตำแหน่งเดิมไปยังโฟลเดอร์ Quarantine (กักกัน)

สร้างและใช้งานนโยบาย DLP

นโยบาย DLP ทั้งหมดจะถูกสร้างและจัดการผ่าน Microsoft Purview Compliance Portal ดูข้อมูลเพิ่มเติมในหัวข้อ Create and Deploy data loss prevention policies

หลังจากที่คุณสร้างนโยบาย DLP ใน Compliance Portal แล้ว นโยบายจะถูกจัดเก็บไว้ในศูนย์จัดเก็บนโยบายส่วนกลาง (Central Policy Store) และจะถูกซิงค์ไปยังแหล่งข้อมูลเนื้อหาต่าง ๆ เช่น:

- Exchange และจากนั้นไปยัง Outlook บนเว็บและ Outlook บนเดสก์ท็อป

- OneDrive

- ไซต์ SharePoint

- โปรแกรม Office บนเดสก์ท็อป (Excel, PowerPoint และ Word)

- ข้อความในช่องและแชทของ Microsoft Teams

เมื่อซิงค์นโยบายไปยังตำแหน่งที่เหมาะสมแล้ว นโยบายจะเริ่มประเมินเนื้อหาและบังคับใช้นโยบายตามที่กำหนดไว้ทันที

การดูผลการใช้งานนโยบาย

DLP จะรายงานข้อมูลจำนวนมากมายไปยัง Microsoft Purview ตั้งแต่การติดตามการตรงตามนโยบาย การกระทำที่เกิดขึ้น ไปจนถึงกิจกรรมของผู้ใช้ คุณต้องนำข้อมูลเหล่านี้มาใช้เพื่อปรับแต่งนโยบายและวิเคราะห์การกระทำที่มีผลกับข้อมูลสำคัญ ข้อมูลเทเลเมทรีจะถูกส่งเข้าไปใน Microsoft 365 Audit Logs ก่อน แล้วจึงนำไปประมวลผลและแสดงผลในเครื่องมือต่าง ๆ แต่ละเครื่องมือรายงานจะมีวัตถุประสงค์การใช้งานที่แตกต่างกัน

ข้อมูลสำคัญที่มีปริมาณมากถูกแชร์หรือบันทึกภายนอก

Microsoft 365 ช่วยให้คุณสามารถมองเห็นกิจกรรมเสี่ยงของผู้ใช้นอกเหนือจากนโยบาย DLP ได้ การ์ด High volume of sensitive info shared or saved externally บนหน้าแรกของ DLP จะแสดงจำนวนของข้อมูลสำคัญที่ผู้ใช้ได้:

- อัปโหลดไปยังโดเมนที่น่าสงสัย

- เข้าถึงด้วยแอปพลิเคชันที่น่าสงสัย

- คัดลอกไปยังอุปกรณ์จัดเก็บข้อมูลภายนอก (Removable Drive)

Microsoft 365 จะสแกน Audit Logs เพื่อตรวจจับกิจกรรมเสี่ยง และนำข้อมูลไปประมวลผลใน Correlation Engine เพื่อค้นหากิจกรรมที่มีปริมาณสูง ไม่จำเป็นต้องมีนโยบาย DLP ในการทำงานนี้

หากต้องการดูรายละเอียดเพิ่มเติมเกี่ยวกับข้อมูลที่ผู้ใช้กำลังคัดลอกหรือเคลื่อนย้ายออกนอกองค์กร (เรียกว่า egress activities หรือ exfiltration) ให้เลือก “Learn more” บนการ์ดเพื่อเปิดหน้าต่างรายละเอียด คุณสามารถสืบสวนเหตุการณ์ DLP ได้จาก Microsoft Defender Portal ที่เมนู Incidents & alerts > Incidents ดูข้อมูลเพิ่มเติมที่ Investigate data loss incidents with Microsoft Defender XDR และ Investigate alerts in Microsoft Defender XDR

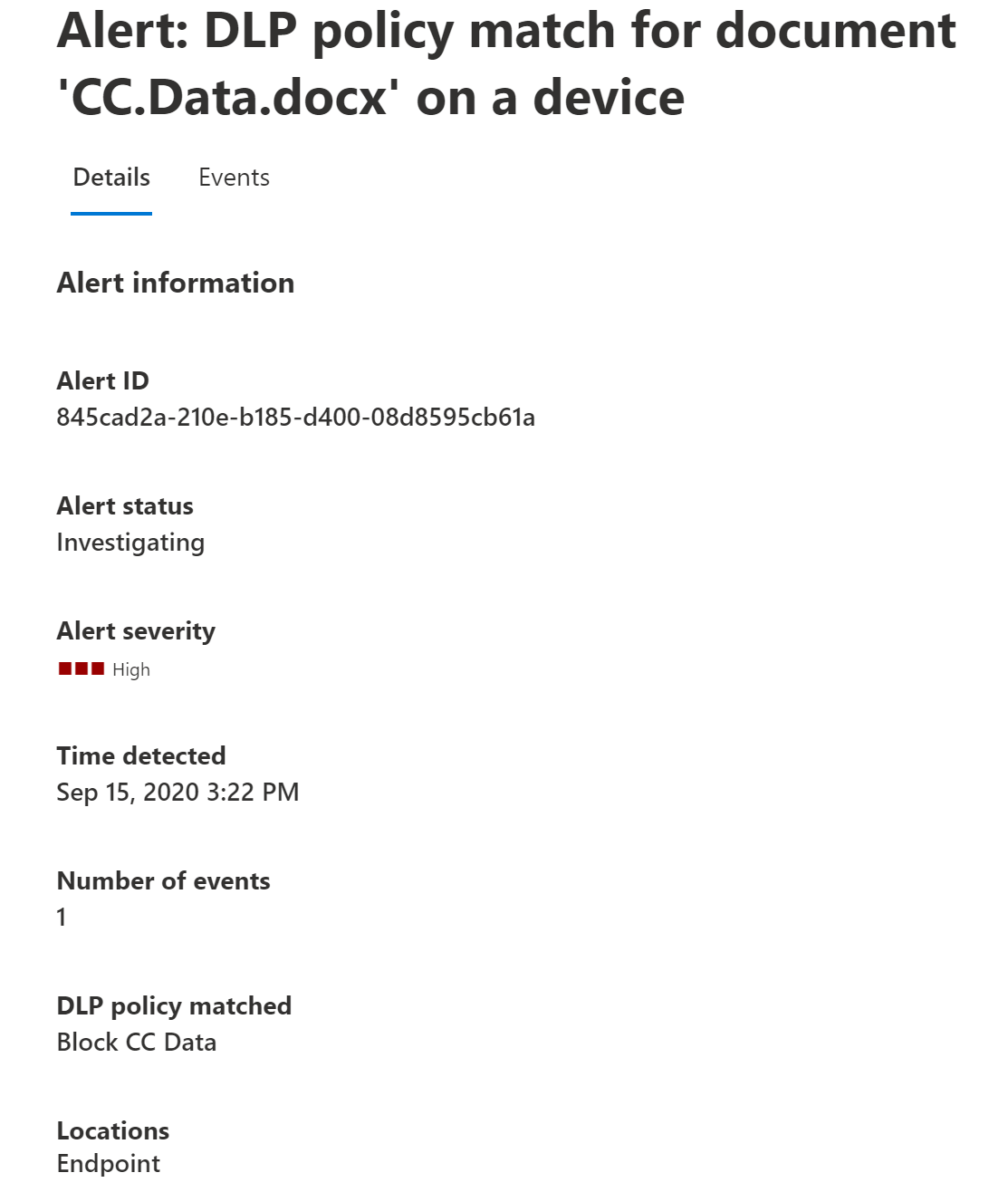

การแจ้งเตือน DLP

DLP จะสร้างการแจ้งเตือนเมื่อผู้ใช้กระทำการที่ตรงกับเกณฑ์ของนโยบาย DLP และคุณได้กำหนดค่า Incident reports ให้สร้างการแจ้งเตือนเหล่านั้น การแจ้งเตือนจะถูกรายงานเพื่อรอการตรวจสอบในแดชบอร์ด DLP Alerts โดยคุณสามารถใช้แดชบอร์ดนี้เพื่อตรวจสอบการแจ้งเตือน จัดลำดับความสำคัญ กำหนดสถานะการตรวจสอบ และติดตามการแก้ไข

นอกจากนี้ การแจ้งเตือนจะถูกส่งต่อไปยัง Microsoft Defender Portal ซึ่งคุณสามารถทำงานต่าง ๆ กับการแจ้งเตือนได้ครบถ้วน พร้อมทั้งมีฟีเจอร์เพิ่มเติมอื่น ๆ อีกด้วย

บทสรุป

เมื่อภัยคุกคามทางไซเบอร์และข้อกำหนดด้านการปฏิบัติตามข้อกำหนดยังคงเพิ่มขึ้นอย่างต่อเนื่อง การลงทุนในเครื่องมือปกป้องข้อมูลที่แข็งแกร่งจึงเป็นสิ่งจำเป็น ด้วย Microsoft Purview ธุรกิจสามารถปกป้องข้อมูลสำคัญ ปรับปรุงการปฏิบัติตามกฎระเบียบ และลดความเสี่ยงจากภัยคุกคามภายในได้อย่างมีประสิทธิภาพในโซลูชันเดียว

เพื่อรับมือกับความเสี่ยงที่เปลี่ยนแปลงอยู่ตลอดเวลา Microsoft Purview นำเสนอโซลูชัน DLP ที่สามารถปรับขยายได้ พร้อมความสามารถ AI อัจฉริยะ ซึ่งถือเป็นส่วนสำคัญในกลยุทธ์การรักษาความปลอดภัยข้อมูลขององค์กรในยุคปัจจุบัน

สำหรับข้อมูลเพิ่มเติมเกี่ยวกับ Microsoft Purview และโซลูชันด้านความปลอดภัยข้อมูล โปรดเยี่ยมชมเว็บไซต์ทางการได้ที่ Microsoft Purview

สนใจผลิตภัณฑ์และบริการของ Microsoft หรือไม่ ส่งข้อความถึงเราที่นี่

สำรวจเครื่องมือดิจิทัลของเรา

หากคุณสนใจในการนำระบบจัดการความรู้มาใช้ในองค์กรของคุณ ติดต่อ SeedKM เพื่อขอข้อมูลเพิ่มเติมเกี่ยวกับระบบจัดการความรู้ภายในองค์กร หรือสำรวจผลิตภัณฑ์อื่นๆ เช่น Jarviz สำหรับการบันทึกเวลาทำงานออนไลน์, OPTIMISTIC สำหรับการจัดการบุคลากร HRM-Payroll, Veracity สำหรับการเซ็นเอกสารดิจิทัล, และ CloudAccount สำหรับการบัญชีออนไลน์

อ่านบทความเพิ่มเติมเกี่ยวกับระบบจัดการความรู้และเครื่องมือการจัดการอื่นๆ ได้ที่ Fusionsol Blog, IP Phone Blog, Chat Framework Blog, และ OpenAI Blog.

Related Articles

- Lynx, A cross-platform framework

- Introducing GPT 4.5 new model

- OpenAI NextGenAI: Artificial Intelligence For The Future

- Microsoft Dragon Copilot

- Top Data Lake Platforms: 3 Best Solutions for Enterprises

- AI in Cybersecurity: How Antivirus Software is Evolving