Microsoft Sentinel คืออะไร? ระบบ SIEM และ SOAR อัจฉริยะจาก Microsoft

Microsoft Sentinel พร้อมให้ใช้งานทั่วไปภายใน แพลตฟอร์มปฏิบัติการด้านความปลอดภัยแบบครบวงจรของ Microsoft ผ่านพอร์ทัล Microsoft Defender สำหรับเวอร์ชันพรีวิว โซลูชันนี้สามารถใช้งานได้ในพอร์ทัล Defender โดยไม่จำเป็นต้องมี Microsoft Defender XDR หรือสิทธิ์การใช้งานแบบ E5

ดูข้อมูลเพิ่มเติมได้ที่ พอร์ทัล Microsoft Defender

Microsoft Sentinel คืออะไร?

Microsoft Sentinel เป็นโซลูชัน SIEM (Security Information and Event Management) ที่สามารถปรับขยายได้และทำงานบนระบบคลาวด์ โดยมอบโซลูชันที่ชาญฉลาดและครอบคลุมสำหรับ SIEM และ SOAR (Security Orchestration, Automation, and Response) ให้ความสามารถในการตรวจจับภัยคุกคามทางไซเบอร์, การสืบสวน, การตอบสนอง และการล่าภัยคุกคามเชิงรุก พร้อมมุมมองแบบองค์รวมทั่วทั้งองค์กรของคุณ

แพลตฟอร์มนี้ยังผสานรวมบริการของ Azure ที่ได้รับการพิสูจน์แล้ว เช่น Log Analytics และ Logic Apps รวมถึงเพิ่มศักยภาพในการตรวจจับและสืบสวนภัยคุกคามด้วย AI โดยใช้ทั้ง แหล่งข้อมูลภัยคุกคามจาก Microsoft และยังสามารถนำเข้าข้อมูลภัยคุกคามขององค์กรคุณเอง

ใช้โซลูชันนี้เพื่อลดภาระจากการโจมตีที่ซับซ้อนมากขึ้น, ปริมาณการแจ้งเตือนที่เพิ่มขึ้น และระยะเวลาในการแก้ไขที่ยาวนาน บทความนี้จะเน้นถึงความสามารถหลักของแพลตฟอร์มนี้

โซลูชันนี้ยังได้รับแนวปฏิบัติด้านความปลอดภัยจาก Azure Monitor ที่ป้องกันการแก้ไขข้อมูลและรับรองความเปลี่ยนแปลงไม่ได้ แม้ว่า Azure Monitor จะเป็นแพลตฟอร์มข้อมูลแบบ append-only แต่ก็มีข้อกำหนดสำหรับการลบข้อมูลเพื่อให้เป็นไปตามกฎระเบียบด้านการปฏิบัติตามข้อกำหนด

นอกจากนี้ บริการนี้ยังรองรับ Azure Lighthouse ซึ่งช่วยให้ผู้ให้บริการสามารถลงชื่อเข้าใช้เทนแนนต์ของตนเองเพื่อจัดการ subscriptions และ resource groups ที่ลูกค้าได้มอบหมายให้ได้

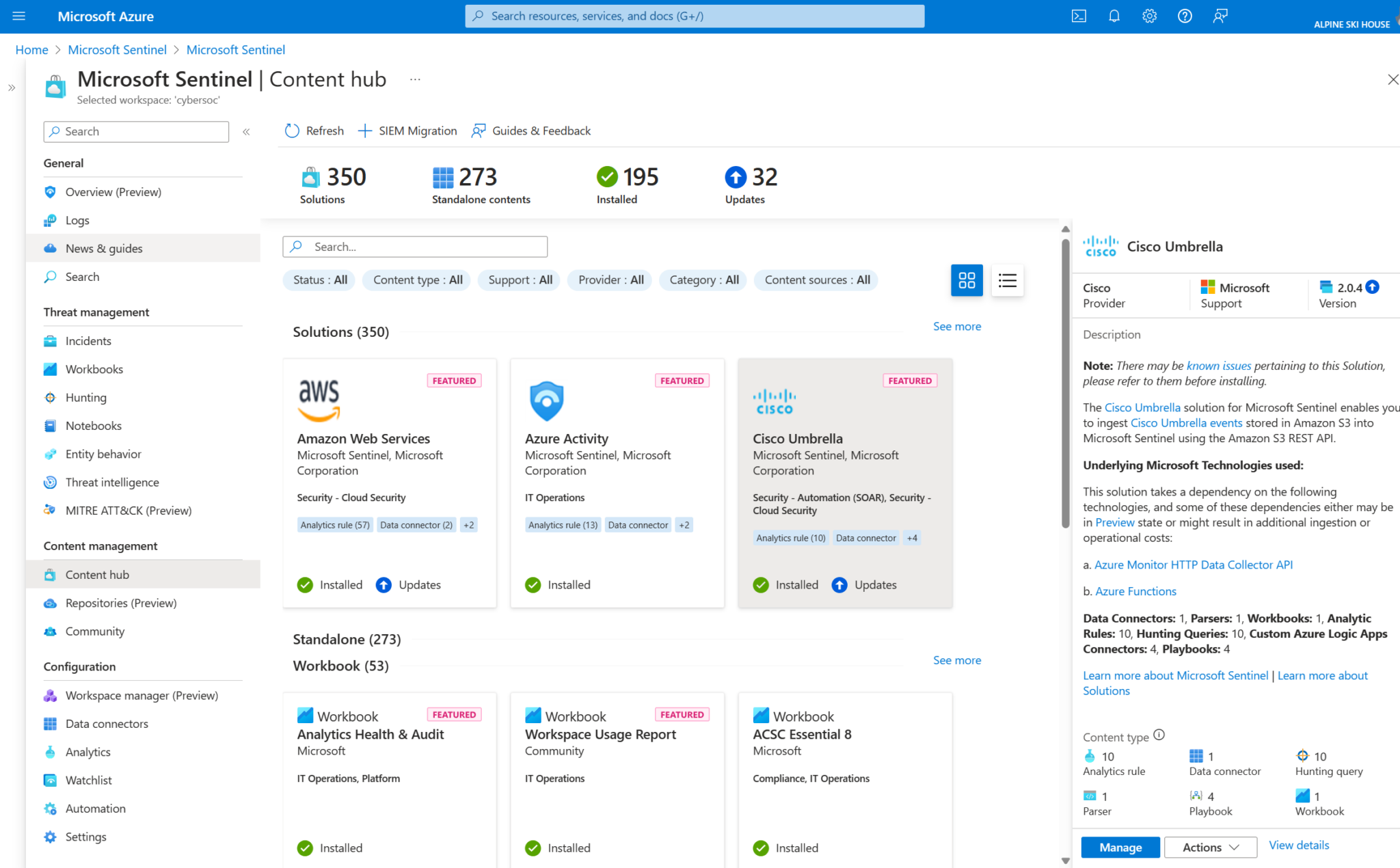

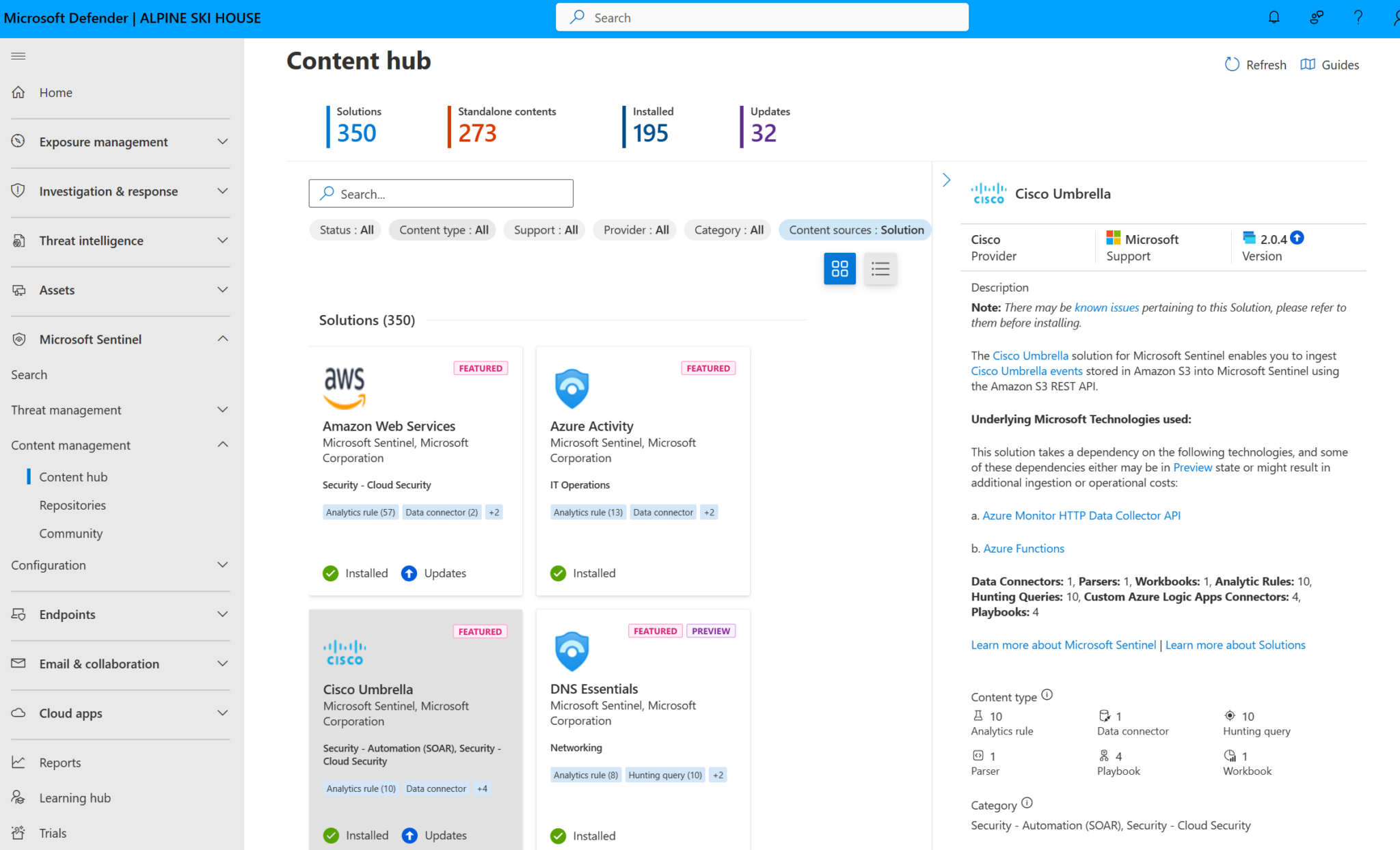

เปิดใช้งานเนื้อหาด้านความปลอดภัยสำเร็จรูป

โซลูชัน SIEM มาพร้อมกับเนื้อหาด้านความปลอดภัยที่ช่วยให้สามารถดึงข้อมูล ตรวจสอบ แจ้งเตือน ค้นหา สืบสวน ตอบสนอง และเชื่อมต่อกับผลิตภัณฑ์ แพลตฟอร์ม และบริการต่างๆ ได้อย่างมีประสิทธิภาพ

รวบรวมข้อมูลตามขนาด

รวบรวมข้อมูลจากผู้ใช้ อุปกรณ์ แอปพลิเคชัน และโครงสร้างพื้นฐานทั้งหมด ทั้งภายในสถานที่และในระบบคลาวด์หลายแห่ง

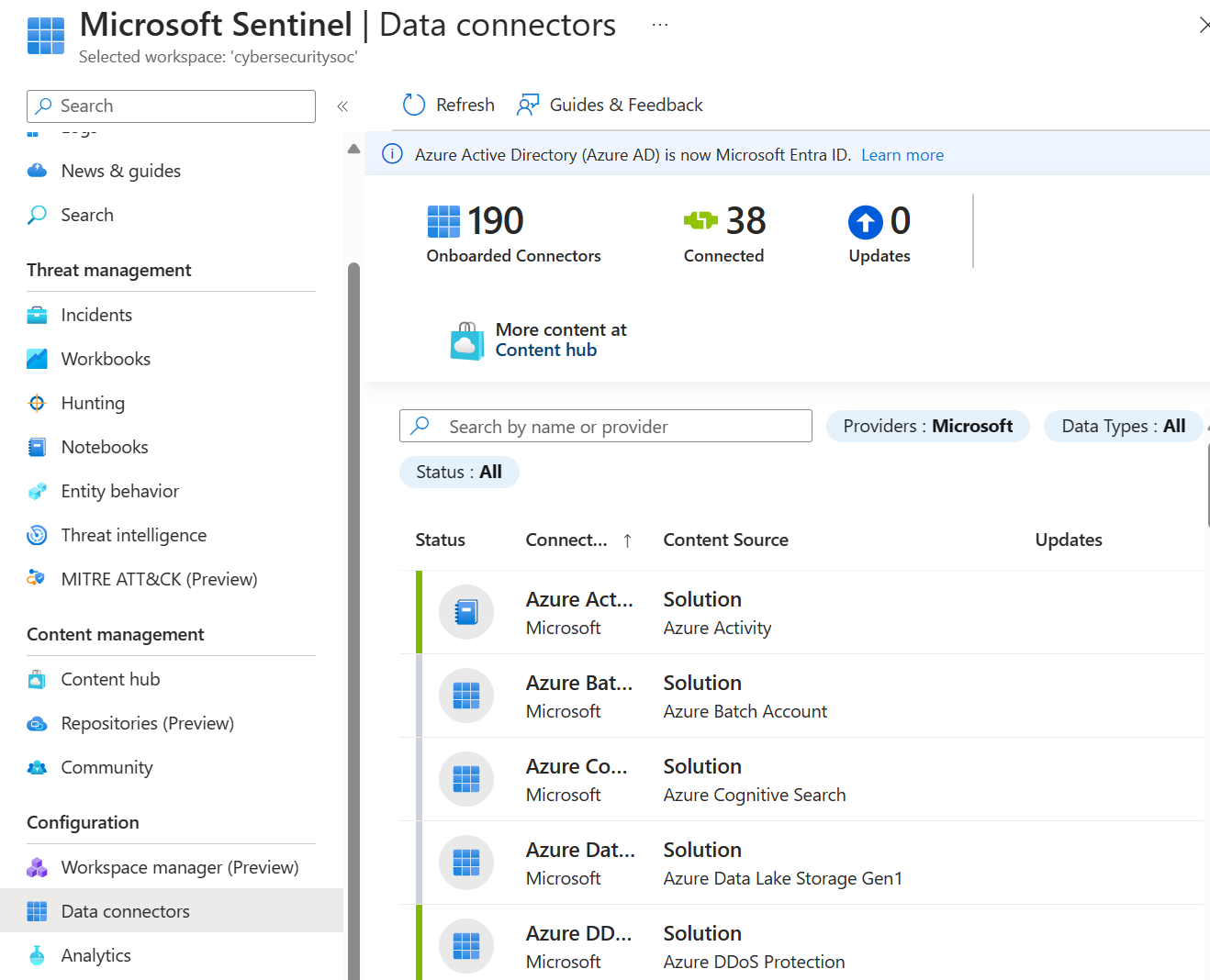

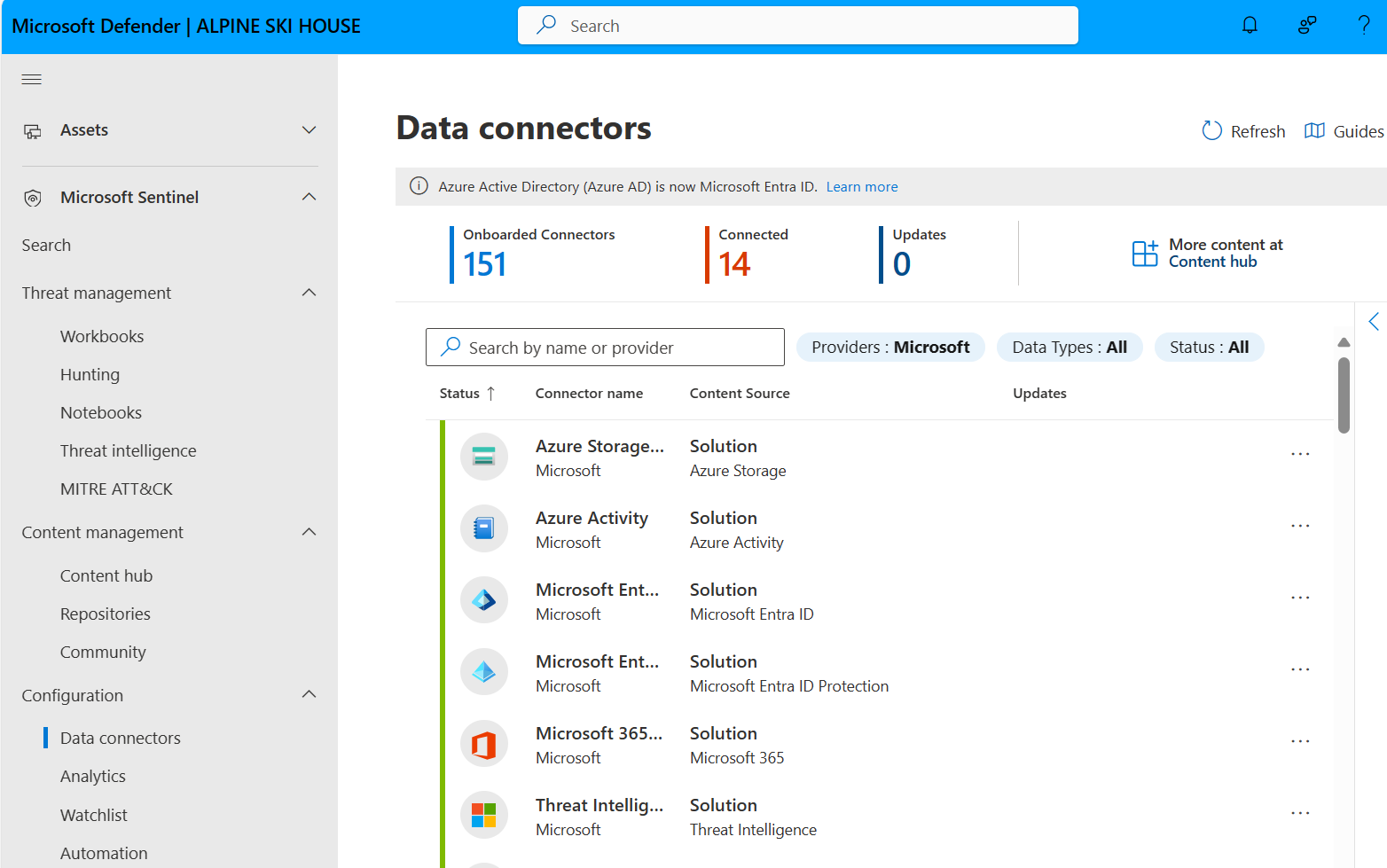

ความสามารถหลักสำหรับการรวบรวมข้อมูล

| ความสามารถ | คำอธิบาย | เริ่มต้นใช้งาน |

|---|---|---|

| ตัวเชื่อมต่อข้อมูลสำเร็จรูป | มีตัวเชื่อมต่อหลายตัวรวมอยู่ในโซลูชัน SIEM ซึ่งรองรับการผสานรวมแบบเรียลไทม์จากแหล่งข้อมูลของ Microsoft และ Azure เช่น Microsoft Entra ID, Azure Activity, Azure Storage และอื่นๆ | ตัวเชื่อมต่อข้อมูล |

| ตัวเชื่อมต่อที่กำหนดเอง | รองรับการนำเข้าข้อมูลจากแหล่งที่ไม่มีตัวเชื่อมต่อเฉพาะ หากไม่สามารถใช้โซลูชันที่มีอยู่ได้ สามารถสร้างตัวเชื่อมต่อข้อมูลของคุณเอง | สร้างตัวเชื่อมต่อที่กำหนดเอง |

| การทำให้ข้อมูลเป็นมาตรฐาน | ใช้การทำให้เป็นมาตรฐานทั้งในระหว่างการสืบค้นและการนำเข้าข้อมูล เพื่อแปลงแหล่งข้อมูลต่างๆ ให้อยู่ในรูปแบบที่เป็นมาตรฐาน | ข้อมูลเกี่ยวกับการทำให้เป็นมาตรฐาน |

ตรวจจับภัยคุกคาม

ตรวจจับภัยคุกคามที่ไม่เคยตรวจพบมาก่อน และลดผลบวกปลอมให้เหลือน้อยที่สุดโดยใช้การวิเคราะห์และข้อมูลภัยคุกคามที่ไม่มีใครทัดเทียมของ Microsoft

ความสามารถหลักสำหรับการตรวจจับภัยคุกคาม

| ความสามารถ | คำอธิบาย | เริ่มต้นใช้งาน |

|---|---|---|

| การวิเคราะห์ | ช่วยลดสัญญาณรบกวนและลดจำนวนการแจ้งเตือนที่ต้องตรวจสอบ โดยใช้การวิเคราะห์เพื่อจัดกลุ่มการแจ้งเตือนเป็นเหตุการณ์ด้านความปลอดภัย สามารถใช้กฎการวิเคราะห์สำเร็จรูปหรือปรับแต่งตามความต้องการ รวมถึงสามารถตรวจจับพฤติกรรมที่ผิดปกติภายในเครือข่ายได้ | การตรวจจับภัยคุกคามสำเร็จรูป |

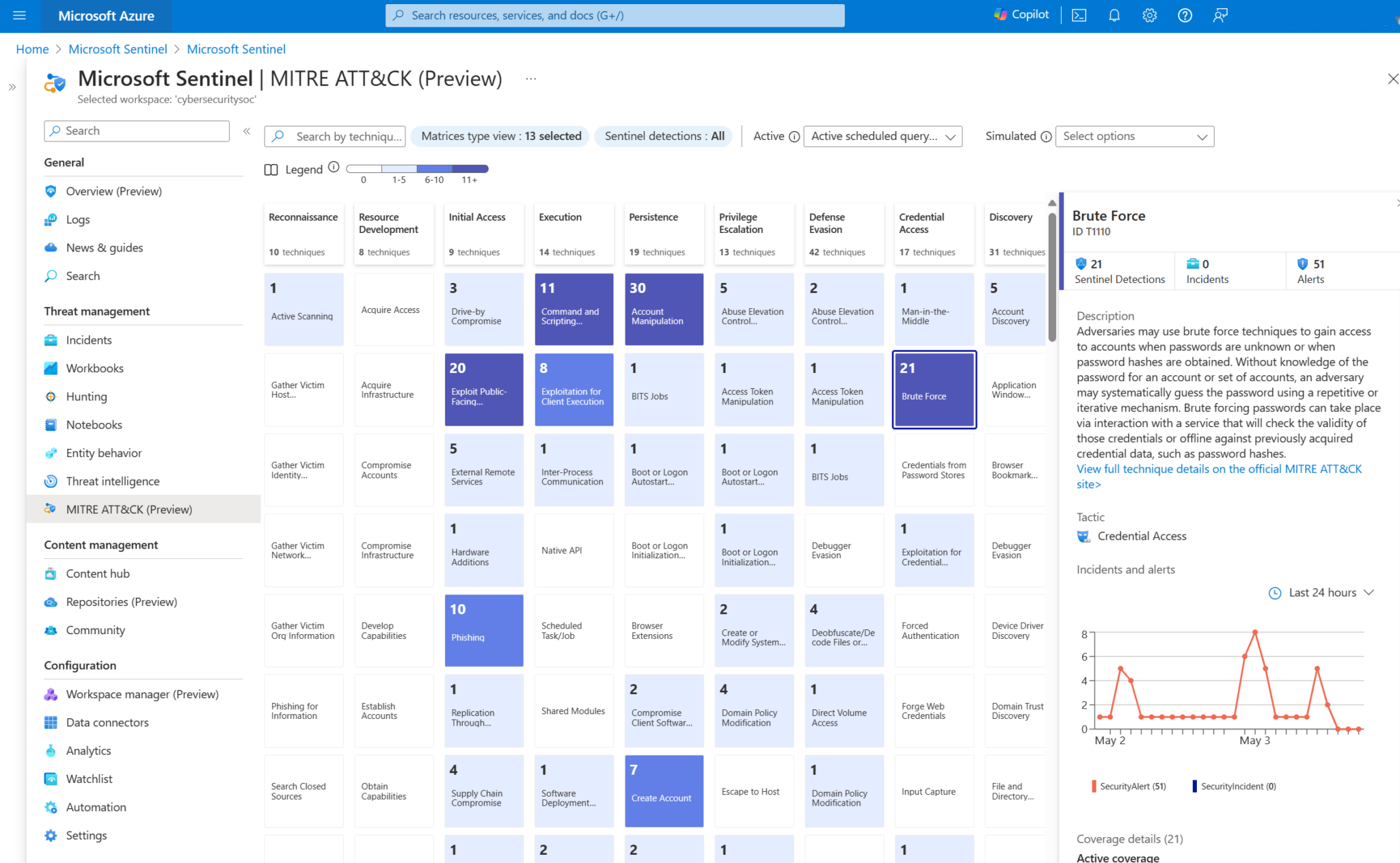

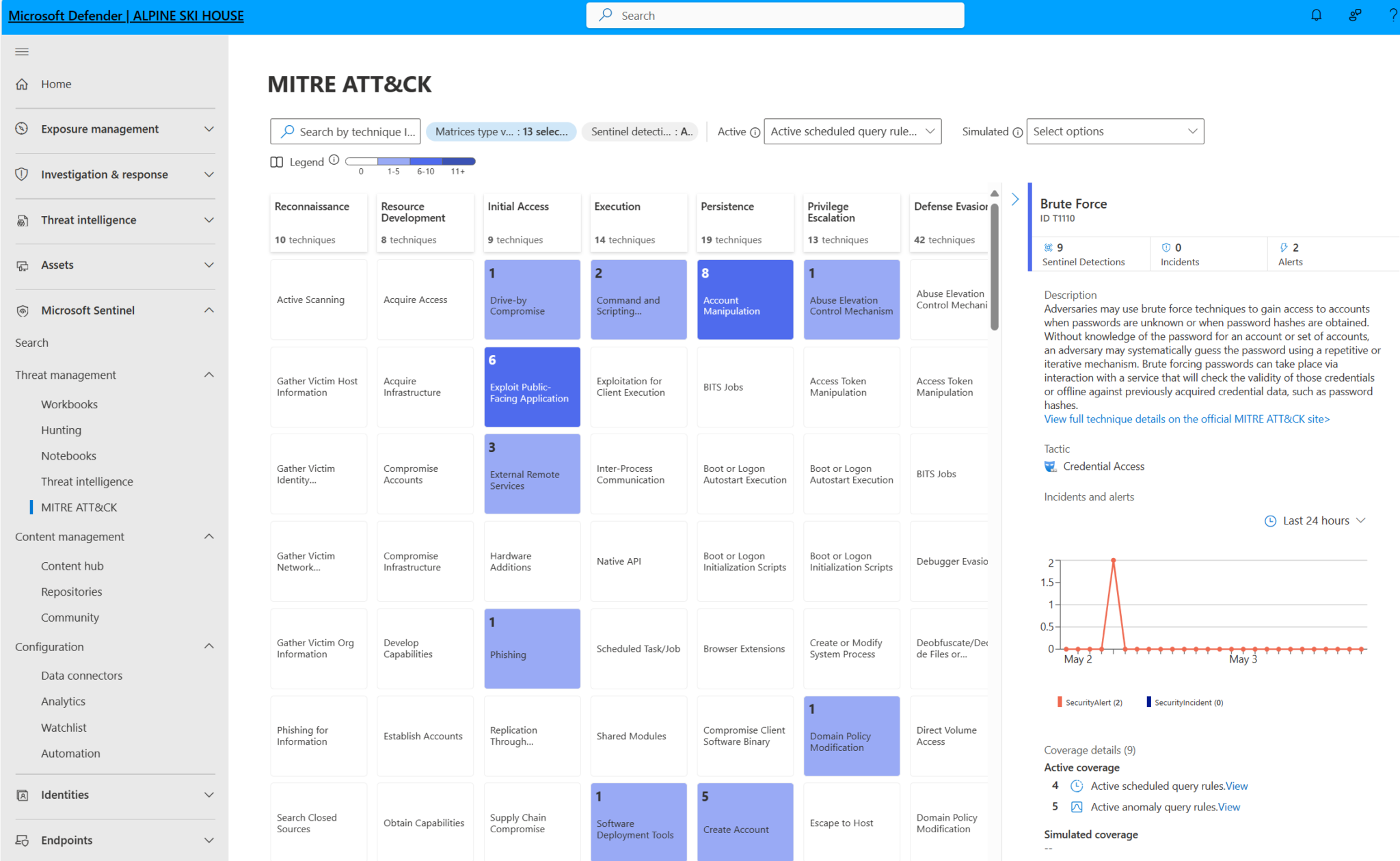

| MITRE ATT&CK coverage | วิเคราะห์ข้อมูลที่ได้รับ ไม่เพียงแต่ช่วยตรวจจับภัยคุกคามและการสืบสวน แต่ยังช่วยให้เห็นภาพรวมของสถานะความปลอดภัยขององค์กรตามกรอบการทำงานของ MITRE ATT&CK® | ทำความเข้าใจกับ MITRE ATT&CK® |

| ข่าวกรองภัยคุกคาม | ผสานรวมแหล่งข่าวกรองภัยคุกคามต่างๆ เพื่อช่วยตรวจจับกิจกรรมที่เป็นอันตรายในระบบ พร้อมให้ข้อมูลเพิ่มเติมแก่ผู้ตรวจสอบด้านความปลอดภัยเพื่อการตอบสนองที่มีประสิทธิภาพ | ข่าวกรองภัยคุกคาม |

| รายการเฝ้าระวัง | เชื่อมโยงข้อมูลจากแหล่งที่กำหนดเองกับเหตุการณ์ที่เกิดขึ้น เช่น รายชื่อสินทรัพย์สำคัญ พนักงานที่ลาออก หรือบัญชีบริการ สามารถนำไปใช้ในการค้นหา การตั้งค่ากฎการตรวจจับ และแผนตอบสนองต่อภัยคุกคาม | รายการเฝ้าระวัง |

| เวิร์กบุ๊ก | สร้างรายงานเชิงโต้ตอบโดยใช้เวิร์กบุ๊ก มีเทมเพลตเวิร์กบุ๊กสำเร็จรูปที่ช่วยให้เห็นข้อมูลเชิงลึกได้ทันทีหลังจากเชื่อมต่อแหล่งข้อมูล หรือสามารถสร้างเวิร์กบุ๊กแบบกำหนดเองได้ | การแสดงผลข้อมูลที่รวบรวม |

ตรวจสอบภัยคุกคาม

ตรวจสอบภัยคุกคามด้วยปัญญาประดิษฐ์ และค้นหาพฤติกรรมที่น่าสงสัยในระดับขนาดใหญ่ โดยใช้ประโยชน์จากประสบการณ์ด้านความปลอดภัยทางไซเบอร์หลายปีที่ Microsoft

ความสามารถหลักสำหรับการสืบสวนภัยคุกคาม

| คุณสมบัติ | คำอธิบาย | เริ่มต้นใช้งาน |

|---|---|---|

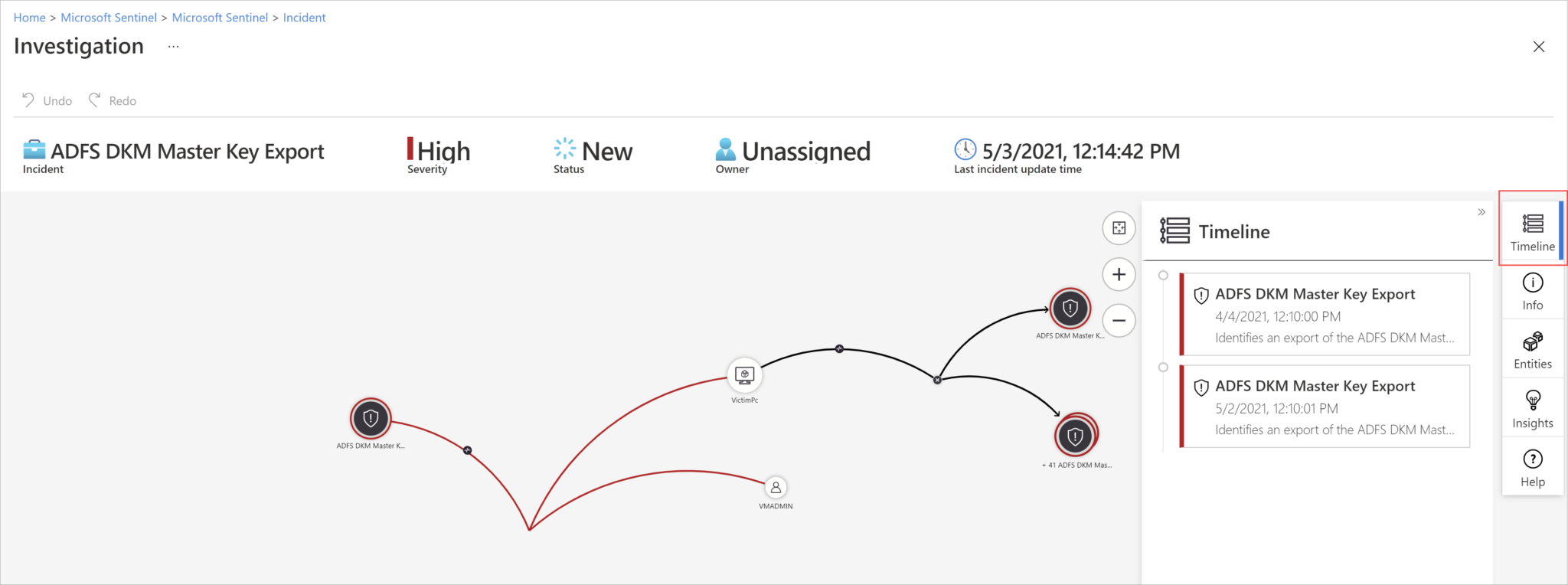

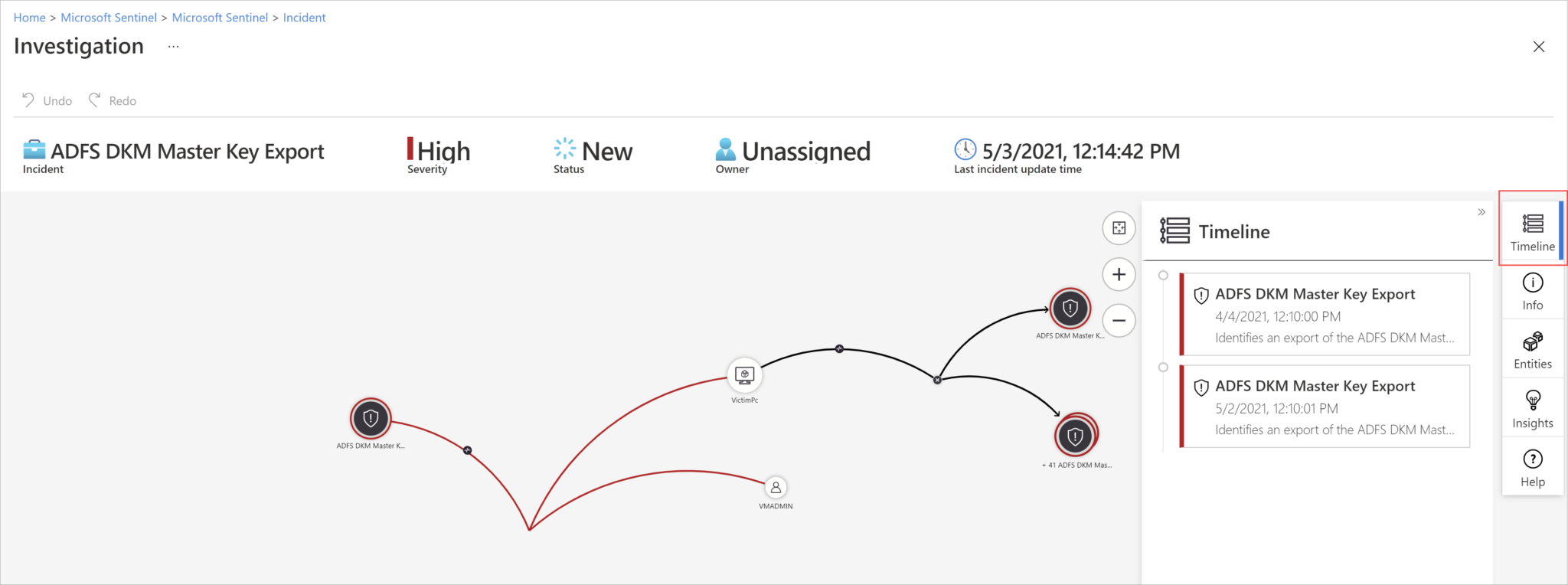

| เหตุการณ์ด้านความปลอดภัย | เครื่องมือสืบสวนเชิงลึกช่วยให้เข้าใจขอบเขตของภัยคุกคามและค้นหาต้นตอของปัญหาด้านความปลอดภัย สามารถเลือกเอนทิตีจากกราฟแบบโต้ตอบเพื่อตรวจสอบรายละเอียดและเจาะลึกถึงความเชื่อมโยงของแต่ละเอนทิตีเพื่อหาต้นเหตุของภัยคุกคามได้ | นำทางและสืบสวนเหตุการณ์ด้านความปลอดภัย |

| การล่าภัยคุกคาม | เครื่องมือค้นหาและสืบสวนภัยคุกคามที่ทรงพลัง อ้างอิงจากกรอบการทำงานของ MITRE ช่วยให้สามารถล่าภัยคุกคามเชิงรุกจากแหล่งข้อมูลทั่วทั้งองค์กร ก่อนที่การแจ้งเตือนจะถูกเรียกใช้ สามารถสร้างกฎการตรวจจับแบบกำหนดเองจากการค้นหา และเปลี่ยนผลลัพธ์ให้เป็นการแจ้งเตือนได้ | การล่าภัยคุกคาม |

| โน้ตบุ๊ก | รองรับ Jupyter notebooks ใน Azure Machine Learning workspaces พร้อมไลบรารีสำหรับการเรียนรู้ของเครื่อง (Machine Learning), การสร้างภาพข้อมูล และการวิเคราะห์ข้อมูล สามารถขยายขอบเขตการใช้งานข้อมูล เช่น:

| Jupyter notebooks และการล่าภัยคุกคาม |

ตอบสนองต่อเหตุการณ์อย่างรวดเร็ว

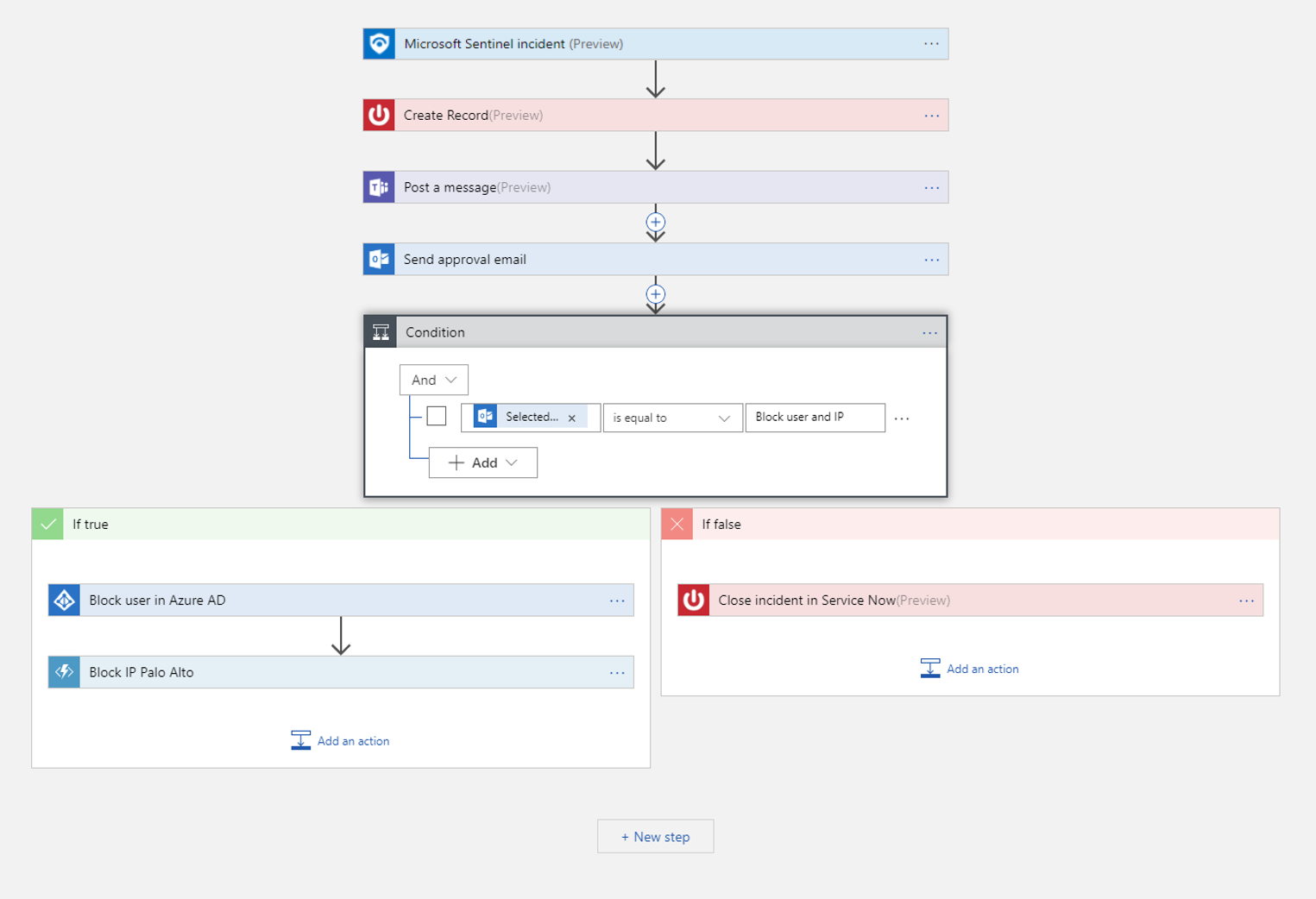

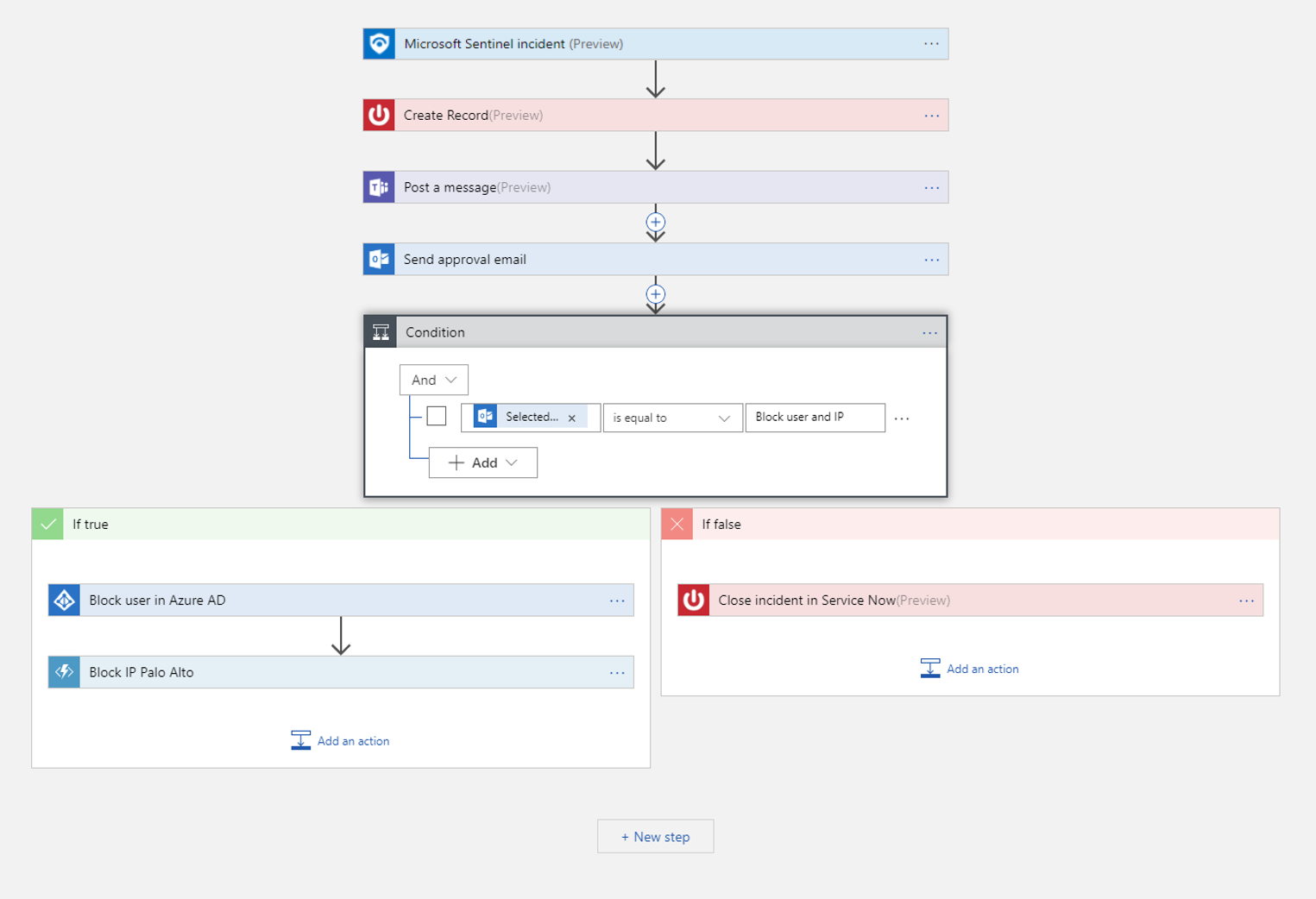

ทำให้กระบวนการที่ทำบ่อยๆ เป็นอัตโนมัติและทำให้การจัดการความปลอดภัยง่ายขึ้นด้วยเพลย์บุ๊กที่เชื่อมต่อกับบริการ Azure และเครื่องมือที่มีอยู่แล้วของคุณ การทำงานอัตโนมัติและการจัดระเบียบมีสถาปัตยกรรมที่สามารถขยายได้สูง ซึ่งรองรับการทำงานอัตโนมัติตามการพัฒนาเทคโนโลยีและภัยคุกคามใหม่ๆ

เพลย์บุ๊กจะอิงตามเวิร์กโฟลว์ที่สร้างใน Azure Logic Apps ตัวอย่างเช่น หากคุณใช้ระบบจัดการตั๋ว ServiceNow สามารถใช้ Azure Logic Apps เพื่อทำให้เวิร์กโฟลว์ของคุณเป็นอัตโนมัติและเปิดตั๋วใน ServiceNow ทุกครั้งที่เกิดการแจ้งเตือนหรือเหตุการณ์เฉพาะ

คุณสมบัติหลักสำหรับการตอบสนองภัยคุกคาม

| คุณสมบัติ | คำอธิบาย | เริ่มต้น |

|---|---|---|

| กฎอัตโนมัติ | จัดการการทำงานอัตโนมัติของการจัดการเหตุการณ์จากศูนย์กลางใน Microsoft Sentinel โดยการกำหนดและประสานชุดกฎชุดเล็กที่ครอบคลุมสถานการณ์ต่างๆ | ทำให้การตอบสนองภัยคุกคามเป็นอัตโนมัติด้วยกฎอัตโนมัติ |

| เพลย์บุ๊ก | ทำให้การตอบสนองต่อภัยคุกคามของคุณเป็นแบบอัตโนมัติและควบคุมโดยใช้คู่มือ ซึ่งเป็นชุดการดำเนินการแก้ไข เรียกใช้คู่มือตามต้องการหรือโดยอัตโนมัติเพื่อตอบสนองต่อการแจ้งเตือนหรือเหตุการณ์เฉพาะ เมื่อถูกเรียกใช้โดยกฎการทำงานอัตโนมัติ | ตอบสนองต่อภัยคุกคามโดยอัตโนมัติด้วยคู่มือใน ไมโครซอฟต์ Sentinel |

| หากต้องการสร้างเพลย์บุ๊กด้วย Azure Logic Apps ให้เลือกจากแกลเลอรีตัวเชื่อมต่อที่ขยายตัวอย่างต่อเนื่องสำหรับบริการและระบบต่างๆ เช่น ServiceNow, Jira และอื่นๆ ตัวเชื่อมต่อเหล่านี้ช่วยให้คุณสามารถใช้ตรรกะที่กำหนดเองในเวิร์กโฟลว์ของคุณได้ | รายการตัวเชื่อมต่อ Logic App ทั้งหมด |

ใครควรใช้ Microsoft Sentinel?

- องค์กรและบริษัทที่ต้องการการตรวจสอบความปลอดภัยแบบศูนย์กลาง

- ทีมความปลอดภัยที่ต้องการการตรวจจับภัยคุกคามที่ขับเคลื่อนด้วย AI และการตอบสนองอัตโนมัติ

- ธุรกิจที่ใช้โซลูชันความปลอดภัยจาก Microsoft และสภาพแวดล้อมหลายคลาวด์

ไมโครซอฟต์ Sentinel ให้ข้อมูลเชิงลึกด้านความปลอดภัยแบบเรียลไทม์และการจัดการภัยคุกคามอัตโนมัติ ทำให้เป็นโซลูชันที่ทรงพลังสำหรับความท้าทายในด้านความปลอดภัยไซเบอร์ในยุคปัจจุบัน

บทสรุป

ไมโครซอฟต์ Sentinel เป็นโซลูชันการจัดการข้อมูลความปลอดภัยและเหตุการณ์ (SIEM) และการประสานงานความปลอดภัย, การอัตโนมัติ, และการตอบสนอง (SOAR) แบบคลาวด์ มันช่วยให้องค์กรตรวจจับ, สืบสวน, และตอบสนองต่อภัยคุกคามด้านความปลอดภัยโดยใช้ข้อมูลข่าวสารภัยคุกคามที่ขับเคลื่อนด้วย AI และกระบวนการอัตโนมัติ

เรียนรู้เพิ่มเติมเกี่ยวกับ Smart AI Antivirus ได้ที่: Microsoft Defender for Endpoint – แอนตี้ไวรัสที่ใช้ AI

หากต้องการทราบข้อมูลเชิงลึกเกี่ยวกับฟีเจอร์ล่าสุดของ Microsoft Defender สามารถเข้าชมได้ที่ เว็บไซต์ทางการของ Microsoft Defender

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับวิธีใช้ Microsoft Defender เพื่อเพิ่มความปลอดภัย สามารถอ่านรายละเอียดเพิ่มเติมได้ที่ บทความนี้

สนใจผลิตภัณฑ์และบริการของ Microsoft หรือไม่ ส่งข้อความถึงเราที่นี่

สำรวจเครื่องมือดิจิทัลของเรา

หากคุณสนใจในการนำระบบจัดการความรู้มาใช้ในองค์กรของคุณ ติดต่อ SeedKM เพื่อขอข้อมูลเพิ่มเติมเกี่ยวกับระบบจัดการความรู้ภายในองค์กร หรือสำรวจผลิตภัณฑ์อื่นๆ เช่น Jarviz สำหรับการบันทึกเวลาทำงานออนไลน์, OPTIMISTIC สำหรับการจัดการบุคลากร HRM-Payroll, Veracity สำหรับการเซ็นเอกสารดิจิทัล, และ CloudAccount สำหรับการบัญชีออนไลน์

อ่านบทความเพิ่มเติมเกี่ยวกับระบบจัดการความรู้และเครื่องมือการจัดการอื่นๆ ได้ที่ Fusionsol Blog, IP Phone Blog, Chat Framework Blog, และ OpenAI Blog.

Related Articles

ความสามารถหลักสำหรับการตรวจจับภัยคุกคาม

| ความสามารถ | คำอธิบาย | เริ่มต้นใช้งาน |

|---|---|---|

| การวิเคราะห์ | ช่วยลดสัญญาณรบกวนและลดจำนวนการแจ้งเตือนที่ต้องตรวจสอบ โดยใช้การวิเคราะห์เพื่อจัดกลุ่มการแจ้งเตือนเป็นเหตุการณ์ด้านความปลอดภัย สามารถใช้กฎการวิเคราะห์สำเร็จรูปหรือปรับแต่งตามความต้องการ รวมถึงสามารถตรวจจับพฤติกรรมที่ผิดปกติภายในเครือข่ายได้ | การตรวจจับภัยคุกคามสำเร็จรูป |

| MITRE ATT&CK coverage | วิเคราะห์ข้อมูลที่ได้รับ ไม่เพียงแต่ช่วยตรวจจับภัยคุกคามและการสืบสวน แต่ยังช่วยให้เห็นภาพรวมของสถานะความปลอดภัยขององค์กรตามกรอบการทำงานของ MITRE ATT&CK® | ทำความเข้าใจกับ MITRE ATT&CK® |

| ข่าวกรองภัยคุกคาม | ผสานรวมแหล่งข่าวกรองภัยคุกคามต่างๆ เพื่อช่วยตรวจจับกิจกรรมที่เป็นอันตรายในระบบ พร้อมให้ข้อมูลเพิ่มเติมแก่ผู้ตรวจสอบด้านความปลอดภัยเพื่อการตอบสนองที่มีประสิทธิภาพ | ข่าวกรองภัยคุกคาม |

| รายการเฝ้าระวัง | เชื่อมโยงข้อมูลจากแหล่งที่กำหนดเองกับเหตุการณ์ที่เกิดขึ้น เช่น รายชื่อสินทรัพย์สำคัญ พนักงานที่ลาออก หรือบัญชีบริการ สามารถนำไปใช้ในการค้นหา การตั้งค่ากฎการตรวจจับ และแผนตอบสนองต่อภัยคุกคาม | รายการเฝ้าระวัง |

| เวิร์กบุ๊ก | สร้างรายงานเชิงโต้ตอบโดยใช้เวิร์กบุ๊ก มีเทมเพลตเวิร์กบุ๊กสำเร็จรูปที่ช่วยให้เห็นข้อมูลเชิงลึกได้ทันทีหลังจากเชื่อมต่อแหล่งข้อมูล หรือสามารถสร้างเวิร์กบุ๊กแบบกำหนดเองได้ | การแสดงผลข้อมูลที่รวบรวม |

ตรวจสอบภัยคุกคาม

ตรวจสอบภัยคุกคามด้วยปัญญาประดิษฐ์ และค้นหาพฤติกรรมที่น่าสงสัยในระดับขนาดใหญ่ โดยใช้ประโยชน์จากประสบการณ์ด้านความปลอดภัยทางไซเบอร์หลายปีที่ Microsoft

ความสามารถหลักสำหรับการสืบสวนภัยคุกคาม

| คุณสมบัติ | คำอธิบาย | เริ่มต้นใช้งาน |

|---|---|---|

| เหตุการณ์ด้านความปลอดภัย | เครื่องมือสืบสวนเชิงลึกช่วยให้เข้าใจขอบเขตของภัยคุกคามและค้นหาต้นตอของปัญหาด้านความปลอดภัย สามารถเลือกเอนทิตีจากกราฟแบบโต้ตอบเพื่อตรวจสอบรายละเอียดและเจาะลึกถึงความเชื่อมโยงของแต่ละเอนทิตีเพื่อหาต้นเหตุของภัยคุกคามได้ | นำทางและสืบสวนเหตุการณ์ด้านความปลอดภัย |

| การล่าภัยคุกคาม | เครื่องมือค้นหาและสืบสวนภัยคุกคามที่ทรงพลัง อ้างอิงจากกรอบการทำงานของ MITRE ช่วยให้สามารถล่าภัยคุกคามเชิงรุกจากแหล่งข้อมูลทั่วทั้งองค์กร ก่อนที่การแจ้งเตือนจะถูกเรียกใช้ สามารถสร้างกฎการตรวจจับแบบกำหนดเองจากการค้นหา และเปลี่ยนผลลัพธ์ให้เป็นการแจ้งเตือนได้ | การล่าภัยคุกคาม |

| โน้ตบุ๊ก | รองรับ Jupyter notebooks ใน Azure Machine Learning workspaces พร้อมไลบรารีสำหรับการเรียนรู้ของเครื่อง (Machine Learning), การสร้างภาพข้อมูล และการวิเคราะห์ข้อมูล สามารถขยายขอบเขตการใช้งานข้อมูล เช่น:

| Jupyter notebooks และการล่าภัยคุกคาม |

ตอบสนองต่อเหตุการณ์อย่างรวดเร็ว

ทำให้กระบวนการที่ทำบ่อยๆ เป็นอัตโนมัติและทำให้การจัดการความปลอดภัยง่ายขึ้นด้วยเพลย์บุ๊กที่เชื่อมต่อกับบริการ Azure และเครื่องมือที่มีอยู่แล้วของคุณ การทำงานอัตโนมัติและการจัดระเบียบมีสถาปัตยกรรมที่สามารถขยายได้สูง ซึ่งรองรับการทำงานอัตโนมัติตามการพัฒนาเทคโนโลยีและภัยคุกคามใหม่ๆ

เพลย์บุ๊กจะอิงตามเวิร์กโฟลว์ที่สร้างใน Azure Logic Apps ตัวอย่างเช่น หากคุณใช้ระบบจัดการตั๋ว ServiceNow สามารถใช้ Azure Logic Apps เพื่อทำให้เวิร์กโฟลว์ของคุณเป็นอัตโนมัติและเปิดตั๋วใน ServiceNow ทุกครั้งที่เกิดการแจ้งเตือนหรือเหตุการณ์เฉพาะ

Here’s the translated table in Thai:

| ฟีเจอร์ | คำอธิบาย | เริ่มต้น |

|---|---|---|

| กฎอัตโนมัติ | จัดการการอัตโนมัติของการจัดการเหตุการณ์ใน Microsoft Sentinel โดยการกำหนดและประสานงานชุดกฎเล็กๆ ที่ครอบคลุมสถานการณ์ต่างๆ | อัตโนมัติการตอบสนองภัยคุกคามใน Microsoft Sentinel ด้วยกฎอัตโนมัติ |

| เพลย์บุ๊ค | ทำให้การตอบสนองต่อภัยคุกคามของคุณเป็นแบบอัตโนมัติและควบคุมโดยใช้คู่มือ ซึ่งเป็นชุดการดำเนินการแก้ไข เรียกใช้คู่มือตามต้องการหรือโดยอัตโนมัติเพื่อตอบสนองต่อการแจ้งเตือนหรือเหตุการณ์เฉพาะ เมื่อถูกเรียกใช้โดยกฎการทำงานอัตโนมัติ | ตอบสนองต่อภัยคุกคามโดยอัตโนมัติด้วยคู่มือ |

| หากต้องการสร้างเพลย์บุ๊กด้วย Azure Logic Apps ให้เลือกจากแกลเลอรีตัวเชื่อมต่อที่ขยายตัวอย่างต่อเนื่องสำหรับบริการและระบบต่างๆ เช่น ServiceNow, Jira และอื่นๆ ตัวเชื่อมต่อเหล่านี้ช่วยให้คุณสามารถใช้ตรรกะที่กำหนดเองในเวิร์กโฟลว์ของคุณได้ | รายการตัวเชื่อมต่อ Logic App ทั้งหมด |

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับวิธีใช้ Microsoft Defender เพื่อเพิ่มความปลอดภัย สามารถอ่านรายละเอียดเพิ่มเติมได้ที่ บทความนี้

สนใจผลิตภัณฑ์และบริการของ Microsoft หรือไม่ ส่งข้อความถึงเราที่นี่

สำรวจเครื่องมือดิจิทัลของเรา

หากคุณสนใจในการนำระบบจัดการความรู้มาใช้ในองค์กรของคุณ ติดต่อ SeedKM เพื่อขอข้อมูลเพิ่มเติมเกี่ยวกับระบบจัดการความรู้ภายในองค์กร หรือสำรวจผลิตภัณฑ์อื่นๆ เช่น Jarviz สำหรับการบันทึกเวลาทำงานออนไลน์, OPTIMISTIC สำหรับการจัดการบุคลากร HRM-Payroll, Veracity สำหรับการเซ็นเอกสารดิจิทัล, และ CloudAccount สำหรับการบัญชีออนไลน์

อ่านบทความเพิ่มเติมเกี่ยวกับระบบจัดการความรู้และเครื่องมือการจัดการอื่นๆ ได้ที่ Fusionsol Blog, IP Phone Blog, Chat Framework Blog, และ OpenAI Blog.